Omawiamy ważne fakty dla debaty publicznej, a także przedstawiamy istotne raporty i badania.

Ten artykuł ma więcej niż 3 lata. Niektóre dane mogą być nieaktualne. Sprawdź, jak zmieniała się metodologia i artykuły w Demagogu.

Bezpieczeństwo w cyberprzestrzeni w 2020 roku

W ostatnich tygodniach Polacy mogli usłyszeć o ataku hakerskim na prywatną i służbową pocztę ministra Dworczyka. Mimo że dotychczas nie stwierdzono żadnych poważnych strat w potencjale obronnym państwa, to na pewno Polska mogła stracić wizerunkowo na arenie międzynarodowej. Jest to przykład jednego z wielu rodzajów zagrożeń w dzisiejszym cyfrowym świecie. Na zjawiska te nie pozostają obojętne różne organizacje prywatne oraz rządowe, które cały czas je monitorują, analizują i o nich ostrzegają. Jedną z tych instytucji jest krajowy Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego CSIRT GOV, który w sierpniu 2021 roku opublikował „Raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2020 roku”.

Ten artykuł ma więcej niż 3 lata. Niektóre dane mogą być nieaktualne. Sprawdź, jak zmieniała się metodologia i artykuły w Demagogu.

Cyber Internet Digital Cybersecurity Security

Bezpieczeństwo w cyberprzestrzeni w 2020 roku

W ostatnich tygodniach Polacy mogli usłyszeć o ataku hakerskim na prywatną i służbową pocztę ministra Dworczyka. Mimo że dotychczas nie stwierdzono żadnych poważnych strat w potencjale obronnym państwa, to na pewno Polska mogła stracić wizerunkowo na arenie międzynarodowej. Jest to przykład jednego z wielu rodzajów zagrożeń w dzisiejszym cyfrowym świecie. Na zjawiska te nie pozostają obojętne różne organizacje prywatne oraz rządowe, które cały czas je monitorują, analizują i o nich ostrzegają. Jedną z tych instytucji jest krajowy Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego CSIRT GOV, który w sierpniu 2021 roku opublikował „Raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2020 roku”.

O autorach

Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego CSIRT GOV (dalej Zespół) podlega Szefowi Agencji Bezpieczeństwa Wewnętrznego (ABW). Do jego zadań należy rozpoznawanie, zapobieganie i wykrywanie zagrożeń godzących w istotne dla funkcjonowania państwa systemy teleinformatyczne administracji publicznej. Oprócz tego CSIRT GOV chroni systemy teleinformatyczne wchodzące w skład infrastruktury krytycznej, opisanej w ustawie z dnia 26 kwietnia 2007 roku o zarządzaniu kryzysowym.

Warto wspomnieć, że Zespół – oprócz bieżącej pracy – cały czas się szkoli poprzez uczestnictwo w różnorodnych ćwiczeniach. 29 października 2020 roku uczestniczył w ćwiczeniach CCE2020 organizowanych przez południowokoreański National Security Research Institute. Ich celem było zwiększenie odporności administracji rządowej, a także instytucji cywilnych wobec zagrożeń w obszarze cyberbezpieczeństwa. Zespół był jedną z 5 zaproszonych drużyn zagranicznych.

Z kolei w dniach 22-23 września 2020 roku odbyły się pierwsze Międzysektorowe Ćwiczenia Cyberbezpieczeństwa KSC-EXE 2020. Ćwiczenia na poziomie krajowym były realizacją przepisów ustawy o krajowym systemie cyberbezpieczeństwa. W ćwiczeniach wykorzystano scenariusze ataków na sektor finansowy oraz energetyczny.

Tematyka raportu

Raport za rok 2020 ma przede wszystkim na celu podnoszenie świadomości czytelników o zagrożeniach oraz na osiągnięciu minimalnego, ale akceptowalnego poziomu cyberbezpieczeństwa poprzez podjęcie decyzji o wdrożeniu odpowiednich działań ograniczających możliwość zwiększenia potencjalnego zagrożenia.

Dane źródłowe wykorzystane w raporcie są zanonimizowane i pochodzą m.in. ze zgłoszeń otrzymanych przez Zespół, zgłoszeń z systemów autonomicznych wykorzystywanych przez Zespół oraz z ARAKIS 3.0 GOV (system wczesnego ostrzegania o zagrożeniach teleinformatycznych).

Statystka – co nam mówią liczby?

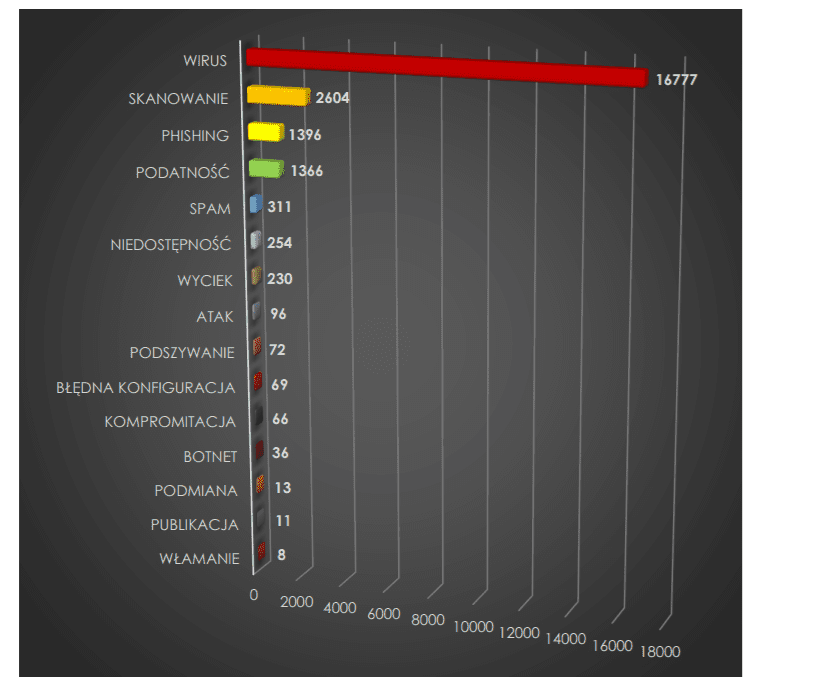

Liczba incydentów teleinformatycznych w roku 2020 wyniosła 23 309, co oznacza wzrost o 11 tys. względem roku 2019. Największa liczba incydentów została zarejestrowana w II kwartale 2020 roku. Wzrost liczby incydentów w tym czasie był prawdopodobnie spowodowany pierwszym lockdownem w czasie epidemii COVID-19, kiedy to duża część administracji rządowej przechodziła w tryb pracy zdalnej.

Pierwsze miejsce to incydenty z kategorii WIRUS. Według autorów raportu ponad 16 tys. incydentów wynikała ze zwiększenia skuteczności różnych systemów detekcji.

Miejsce drugie zajmuje kategoria SKANOWANIE. Kategoria ta obejmuje złośliwy lub podejrzany ruch skierowany na adresację podmiotów publicznych będących pod opieką CSIRT GOV.

Kolejnym istotnym zagrożeniem są incydenty z kategorii PODATNOŚĆ, wynikające z błędów konfiguracyjnych lub braku odpowiedniej polityki bezpieczeństwa związanej z aktualizacją i weryfikacją wdrożonych rozwiązań IT.

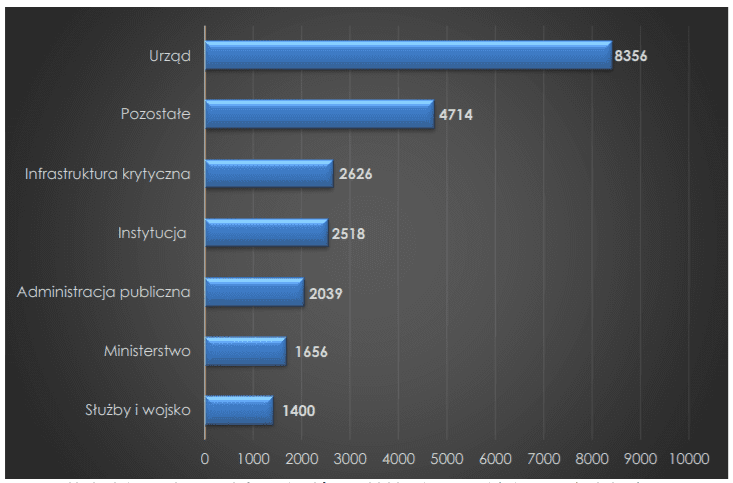

Urzędy państwowe doświadczyły najwięcej incydentów w 2020 roku, łącznie 8 356. Istotne zagrożenia dotyczyły także infrastruktury krytycznej oraz instytucji publicznych.

Polska na celowniku zagranicznych grup cyberprzestępczych

W roku 2020 Zespół odkrył w polskiej cyberprzestrzeni ślady działań grup APT (Advanced Persistent Threat). Nie ma jednej, pełnej definicji dla takich grup, ale uważa się, że zaliczają się do najgroźniejszych przestępców działających w Internecie. Ich akcje są zawsze bardzo dotkliwe z racji swojego zasięgu, czasu trwania i/lub dotkliwości ataków. Do tego grona zaliczają się zarówno hakerzy działający w ramach grup przestępczych, jak i specjaliści z cywilnych lub wojskowych jednostek wywiadu elektronicznego. Poniżej przedstawiamy listę wybranych grup APT i charakterystykę ich działań w polskiej sieci.

APT Kimsuky (Korea Północna) – ich kampania została wykryta jako ataki ukierunkowane na polskie instytucje rządowe, a w atakach wykorzystywano spear phishing, czyli phishing spersonalizowany pod konkretne osoby.

APT Gamaredon – atakował polskie placówki dyplomatyczne oraz inne polskie instytucje funkcjonujące na terenie Ukrainy. Ataki były poprzedzone szerokim rozpoznaniem, a złośliwe oprogramowanie przesyłano jedynie na wybrane komputery, co może świadczyć o chęci pozyskania informacji będących w posiadaniu konkretnych osób, a nie np. sparaliżować działanie całego urzędu.

APT 41 Wicked Panda (Chiny) – atakujący wykorzystywali podatność występującą w oprogramowaniu „ManageEngine Desktop Central” indyjskiej firmy ZOHO.

APT 36 Mythic Leopard (Pakistan) – ataki były wymierzone w polskie ministerstwa z wykorzystaniem przejętej wcześniej infrastruktury rządowej innych państw.

APT Turla (Rosja) – zaawansowane ataki wymierzone w instytucje rządowe z wykorzystaniem autorskiego oprogramowania oraz mało popularnych exploitów, czyli szkodliwych programów, które wykorzystują jedną lub wiele luk w oprogramowaniu. Działania grupy były ukierunkowane na zdobycie informacji publicznie niedostępnych.

Ataki phishingowe

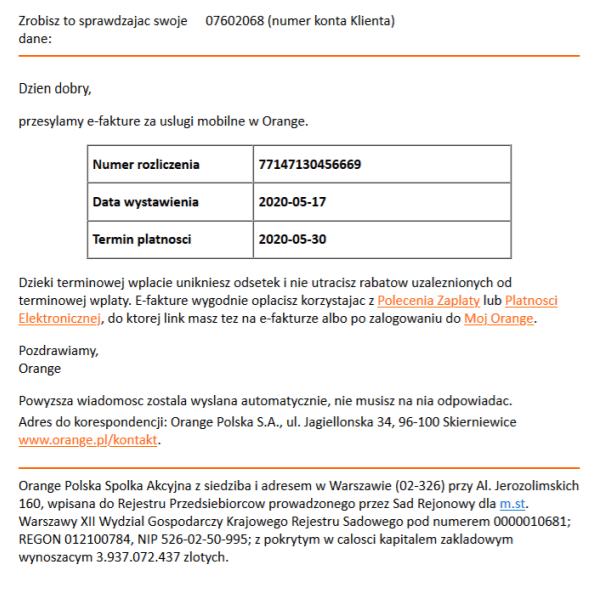

W 2020 roku maile phishingowe podszywały się pod różne instytucje lub firmy, wykorzystując logo instytucji administracji publicznej lub operatorów infrastruktury krytycznej, aby uwiarygodnić korespondencję i przekonać ofiarę do kliknięcia w szkodliwy link lub otworzenie spreparowanego załącznika. Najczęściej celami było zainfekowanie złośliwym oprogramowaniem lub pozyskanie danych autoryzacyjnych do serwisów bankowości elektronicznej i wykradanie środków finansowych.

Według raportu najczęstszymi motywami w kampaniach phishingowych były:

„Nieopłacone faktury rozsyłane w wiadomościach e-mail. Widoczna nazwa nadawcy nawiązywała do treści wiadomości, dlatego odbiorca takiego maila mógł przeczytać, że wiadomość została wysłana przez operatora, jak np. Orange lub Play. Dzięki wykorzystaniu złośliwego oprogramowania atakujący uwiarygadniali fałszywe strony internetowe (np. podmieniając certyfikaty stron) lub wstrzykując złośliwy kod do oryginalnych stron”.

W związku z panującą na świecie sytuacją pandemiczną wiele kampanii phishingowych próbowało wykorzystać tę sytuację w postaci:

- podszywania się pod stronę przypominającą mapę rozprzestrzeniania się koronawirusa,

- wiadomości e-mail z fałszywym komunikatem wystosowanym przez WHO (Światową Organizację Zdrowia),

- rozsyłania wiadomości, w których przestępcy przedstawiali się jako firma oferująca sprzęt oraz środki ochronne i dezynfekujące.

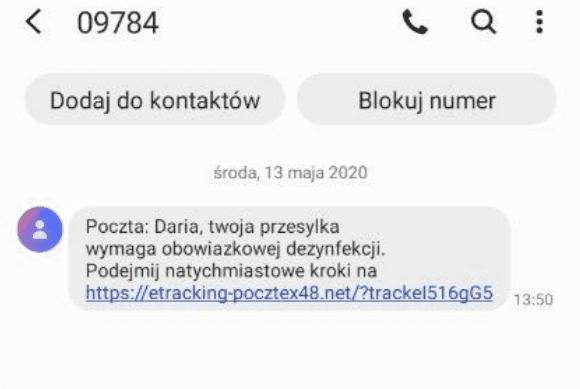

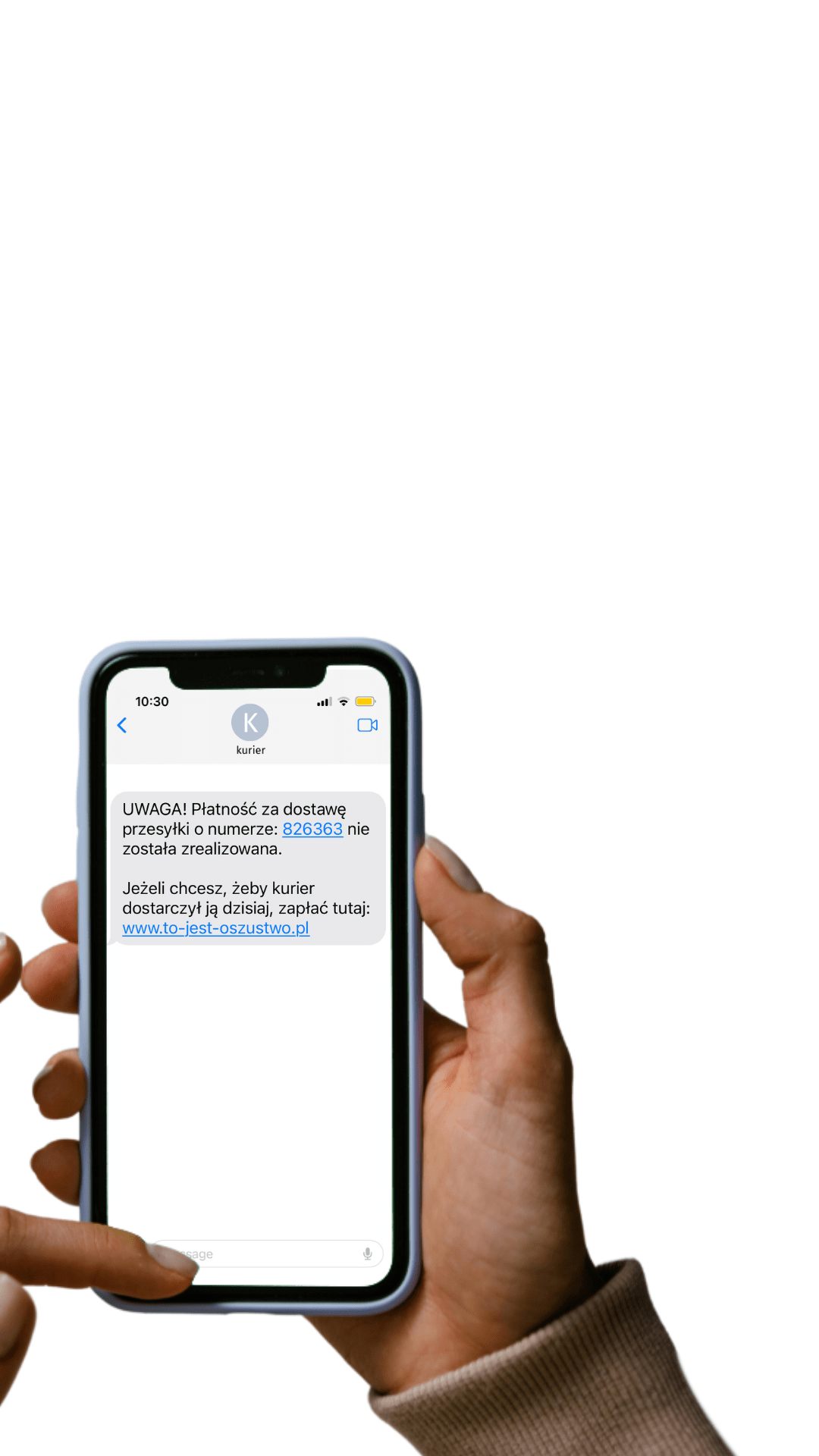

W roku 2020 zaobserwowano także zwiększoną liczbę incydentów związanych z wykorzystywaniem wizerunku Poczty Polskiej. Najbardziej wzmożoną aktywność zaobserwowano w czasie nadchodzących wyborów na urząd Prezydenta RP, mające odbyć się korespondencyjnie. Były to zarówno wiadomości elektroniczne, jak i wiadomości SMS, które zawierały złośliwy załącznik lub odnośnik przekierowujący do złośliwego oprogramowania.

Sytuację związaną z pandemią koronawirusa wykorzystywano także do rozsyłania spreparowanych wiadomości SMS, w których umieszczany był link z odnośnikiem do śledzenia przesyłek Poczty Polskiej. Często takie wiadomości mówiły o przekazaniu przesyłki do dezynfekcji lub o przekroczeniu wagi przesyłanej paczki.

W 2020 roku Zespół CSIRT GOV regularnie zauważał wysyłkę na dużą skalę wiadomości e-mail, w której użytkownik dostaje informację o przejęciu komputera i zainfekowaniu go złośliwym oprogramowaniem, dzięki któremu przestępca uzyskuje prywatne informacje na temat ofiary. Przestępcy wyłudzali opłatę w kryptowalucie bitcoin jako zapłatę za nieujawnianie prywatywnych informacji ofiar.

Artykuł powstał w ramach projektu „Fakty w debacie publicznej”, realizowanego z dotacji programu „Aktywni Obywatele – Fundusz Krajowy”, finansowanego z Funduszy EOG.

Wspieraj niezależność!

Wpłać darowiznę i pomóż nam walczyć z dezinformacją, rosyjską propagandą i fake newsami.

*Jeśli znajdziesz błąd, zaznacz go i wciśnij Ctrl + Enter