Omawiamy ważne fakty dla debaty publicznej, a także przedstawiamy istotne raporty i badania.

Ten artykuł ma więcej niż 3 lata. Niektóre dane mogą być nieaktualne. Sprawdź, jak zmieniała się metodologia i artykuły w Demagogu.

Skrzynki pod (nie)specjalnym nadzorem, czyli jak hakowano nie tylko ministra Dworczyka

Analizujemy wyciek danych z prywatnych maili ministra Michała Dworczyka. Sprawdzamy, jakie są fakty i kto stoi za akcją dezinformacyjną.

Ten artykuł ma więcej niż 3 lata. Niektóre dane mogą być nieaktualne. Sprawdź, jak zmieniała się metodologia i artykuły w Demagogu.

Skrzynki pod (nie)specjalnym nadzorem, czyli jak hakowano nie tylko ministra Dworczyka

Skrzynki pod (nie)specjalnym nadzorem, czyli jak hakowano nie tylko ministra Dworczyka

Analizujemy wyciek danych z prywatnych maili ministra Michała Dworczyka. Sprawdzamy, jakie są fakty i kto stoi za akcją dezinformacyjną.

- Hakerski atak pisany cyrylicą. Kto stoi za cyberatakiem na ministra Michała Dworczyka i innych polityków? Czy wszystko wskazuje na kierunek rosyjski?

- Tajne przez poufne, czyli jakie materiały wyciekły z prywatnej skrzynki ministra?

- Reakcje opozycji, tajne posiedzenie Sejmu i komentarze ekspertów. Wyciek dokumentów dobitnie pokazał, że w Polsce cierpimy na deficyt zaufania.

- Czy atak na polskich polityków to część międzynarodowej akcji Ghostwriter?

- Cyberhigiena, czyli lepiej zapobiegać, niż leczyć.

Na początek przypominamy najważniejsze wydarzenia związane ze zhakowaniem prywatnego konta mailowego ministra Michała Dworczyka, Szefa Kancelarii Prezesa Rady Ministrów. Jak doszło do wycieku (nie)prawdziwych maili?

Kalendarium włamań na konta Dworczyka

- 4 czerwca 2021 roku na platformie Telegram powstaje kanał użytkownika „Poufna rozmowa”, na którym umieszczane są dokumenty rzekomo pochodzące z prywatnej poczty elektronicznej ministra Dworczyka.

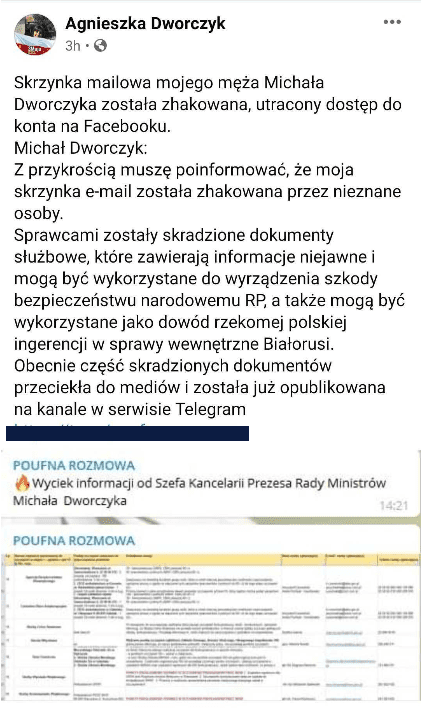

- 8 czerwca na facebookowym koncie żony Szefa Kancelarii Prezesa Rady Ministrów, Agnieszki Dworczyk, została umieszczona informacja o włamaniu na jego prywatną skrzynkę e-mail. O godzinie 21:58 portal Onet.pl poinformował o tym w swoim artykule. Z informacji tej mogliśmy dowiedzieć się, że nieznani sprawcy – poprzez jego skrzynkę e-mail – uzyskali dostęp do dokumentów służbowych, które miałyby mieć klauzulę tajności, i mieli je umieszczać platformie Telegram na kanale Poufna Rozmowa.

Już wstępna analiza wiadomości na facebookowym koncie żony Michała Dworczyka każe powątpiewać w jej autentyczność. Po pierwsze, może na to wskazywać – jak czytamy w artykule opublikowanym w serwisie OKO.press – niepoprawna składnia zdań, która może sugerować, że tekst ten pisała osoba rosyjskojęzyczna. Choć sami autorzy twierdzą, że to poszlaka, a nie dowód. Po drugie, jeśli faktycznie doszłoby do wycieku niejawnej dokumentacji, to minister Dworczyk najprawdopodobniej nie umieszczałby linku do kanału, gdzie każdy mógłby się z nią zapoznać.

www.facebook.com (post usunięty)

Ponad dwie godziny później minister Dworczyk, używając swojego konta na Twitterze, umieścił oświadczenie, w którym potwierdził ataki na swoją prywatną skrzynkę e-mail oraz konto jego małżonki na Facebooku. Możemy w nim przeczytać, że z racji tego, że dokumentacja została umieszczona w serwisie Telegram, który został założony przez dwóch Rosjan, oraz że ze względu na swoją aktywność polityczną od 11 lat minister ma zakaz wjazdu na Białoruś i do Rosji, to traktuje on całą sytuację jako zakrojoną na szeroką skalę operację dezinformującą.

- 10 czerwca Prokuratura Okręgowa w Warszawie wszczęła śledztwo w sprawie ataku na skrzynkę e-mail Szefa Kancelarii Prezesa Rady Ministrów Michała Dworczyka. Polska Agencja Prasowa 14 czerwca poinformowała, że: „śledztwo zostało wszczęte 10 czerwca, dotyczy artykułu 269b paragraf 1 Kodeksu karnego, czyli bezprawnego wykorzystywania danych w postaci loginu i hasła do poczty ministra Dworczyka”. Przestępstwo to zagrożone jest karą od 3 miesięcy do 5 lat pozbawienia wolności. Według oficjalnych danych Policji w latach 2005–2020 wszczęto 492 postępowania i stwierdzono 468 przestępstw z art. 269b KK, czyli tego samego, który był podstawą wszczęcia postępowania w sprawie zhakowania elektronicznej poczty ministra Dworczyka.

- 11 czerwca Michał Dworczyk opublikował kolejne oświadczenie, w którym poinformował, że dla strony rządowej jest wiadome, że część z publikowanych dokumentów i maili została spreparowana i że główną intencją atakujących jest szerzenie dezinformacji i podważanie zaufania do osób pełniących obecnie funkcje publiczne. Poinformował także, że najprawdopodobniej nadal są prowadzone ataki na konta jego najbliższej rodziny.

W reakcji na wypowiedź premiera Mateusza Morawieckiego z 14 czerwca, o tym, że żaden użytkownik nie ma pełnej wiedzy o systemach bezpieczeństwa portali, na których zakłada swoje skrzynki pocztowe, Wirtualna Polska wydała komunikat. Możemy w nim przeczytać, że „systemy pocztowej WP są całkowicie bezpieczne”. Dowiedzieliśmy się także, że wejście na konto ministra Dworczyka nastąpiło wskutek poprawnego logowania (czyli podania prawidłowego loginu i hasła) oraz że nie aktywował on uwierzytelniania dwuskładnikowego.

- 16 czerwca miało miejsce 32. posiedzenie Sejmu RP. Punkt pierwszy porządku dziennego – rozpatrzony podczas tajnych obrad – obejmował informację rządu w sprawie działań cybernetycznych wymierzonych w Rzeczpospolitą Polską. O samym przebiegu posiedzenia i komentarzach po jego zakończeniu piszemy w dalszej części tekstu.

- 16 czerwca TVN24 publikuje informacje, że „nie jeden, a przynajmniej dwa profile na komunikatorze Telegram publikują dokumenty, które mogą pochodzić z włamania do prywatnego maila szefa kancelarii premiera Michała Dworczyka”. Konto o nazwie Тайны Евpопы skierowane jest do odbiorców rosyjskojęzycznych.

- 18 czerwca Gazeta Wyborcza napisała, że według jej źródła w Agencji Bezpieczeństwa Wewnętrznego dokumenty z prywatnej skrzynki Michała Dworczyka publikowane są nie przez wrogich aktorów z Rosji, ale przez osobę z najbliższego otoczenia ministra. Rewelacja ta została jeszcze tego samego dnia zdementowana przez rzecznika prasowego Ministra Koordynatora Służb Specjalnych Stanisława Żaryna, jak i samego Dworczyka.

Tego samego dnia wicepremier i Przewodniczący Komitetu ds. Bezpieczeństwa Narodowego i spraw Obronnych opublikował oświadczenie, z którego wynika, że ofiarami ataku cybernetycznego, który „został przeprowadzony z terenu Federacji Rosyjskiej”, są polscy politycy różnych opcji.

- 22 czerwca Agencja Bezpieczeństwa Wewnętrznego i Służba Kontrwywiadu Wojskowego we wspólnym oświadczeniu przekazały, że „dysponują informacjami świadczącymi o związkach agresorów z działaniami rosyjskich służb specjalnych”. Do 23 czerwca zostało na telegramowym kanale Poufna Rozmowa opublikowanych 32 plików w formatach docx, xlsx, pptx i pdf. Przyglądamy się im w dalszej części analizy.

Anatomia włamu, czyli jak przejęto konto Dworczyka

Punktem wyjścia do rozważań nad możliwymi metodami użytymi do włamania się na skrzynkę e-mail ministra Dworczyka jest komunikat Wirtualnej Polski z dnia 14 czerwca. Podano w nim, że dostęp do prywatnej skrzynki pocztowej nastąpił w wyniku podania prawidłowego loginu i hasła. Informacja ta mówi nam o tym, że włamywacz prawdopodobnie zdobył hasło Michała Dworczyka wcześniej, korzystając z jednego z wielu sposobów, które opisujemy w dalszej części tekstu.

Jak podkreśla w rozmowie z Demagogiem Anna Gielewska z Fundacji Reporterów:

– Od wybuchu tzw. afery mejlowej minęły ponad dwa tygodnie, ale nadal nie znamy odpowiedzi na kluczowe pytania: kto i dlaczego publikuje mejle i dokumenty pochodzące – jak twierdzi autor lub autorzy kanału na Telegramie – z prywatnej skrzynki mejlowej ministra Dworczyka.

Hasło mogło być dostępne w jednej z wielu baz danych, które w przeszłości wyciekły do sieci i w których dostępne były adresy e-mail oraz hasła (w postaci jawnej lub jako hash) użytkowników zhakowanych portali. Według serwisu Have Been Pwned adres e-mail Dworczyka znajduje się przynajmniej w kilku znanych wyciekach. Jeśli minister używa jednego hasła dostępu do kilku kont, to włamywacze – posiadając to hasło – mogli łatwo się zalogować także do innych.

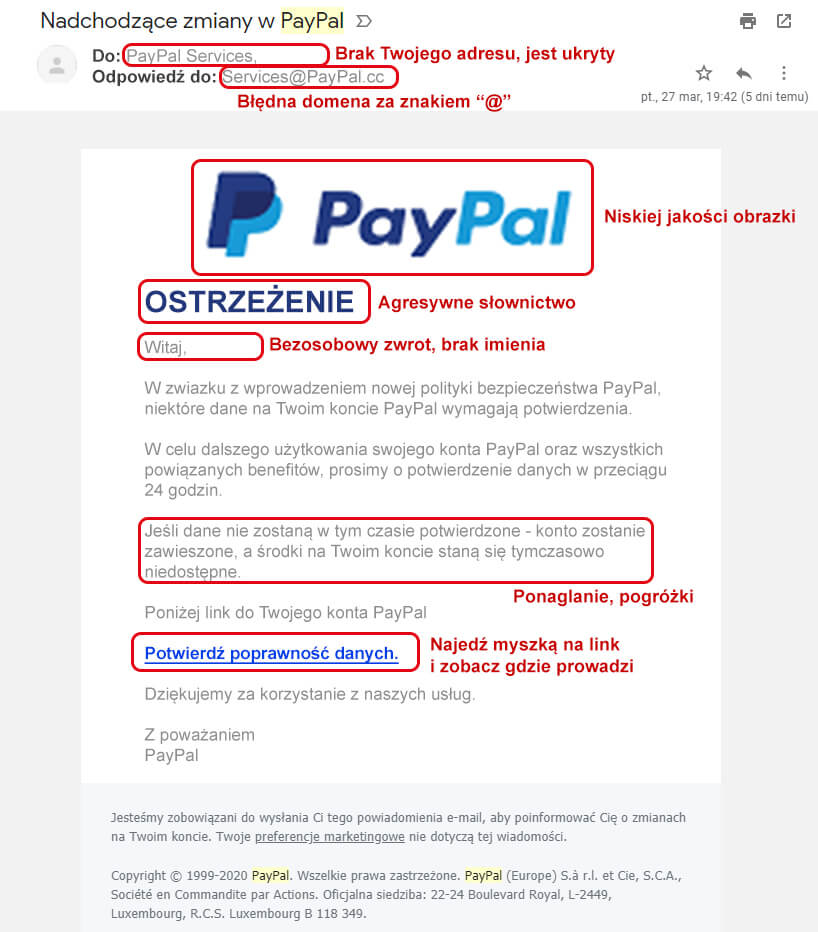

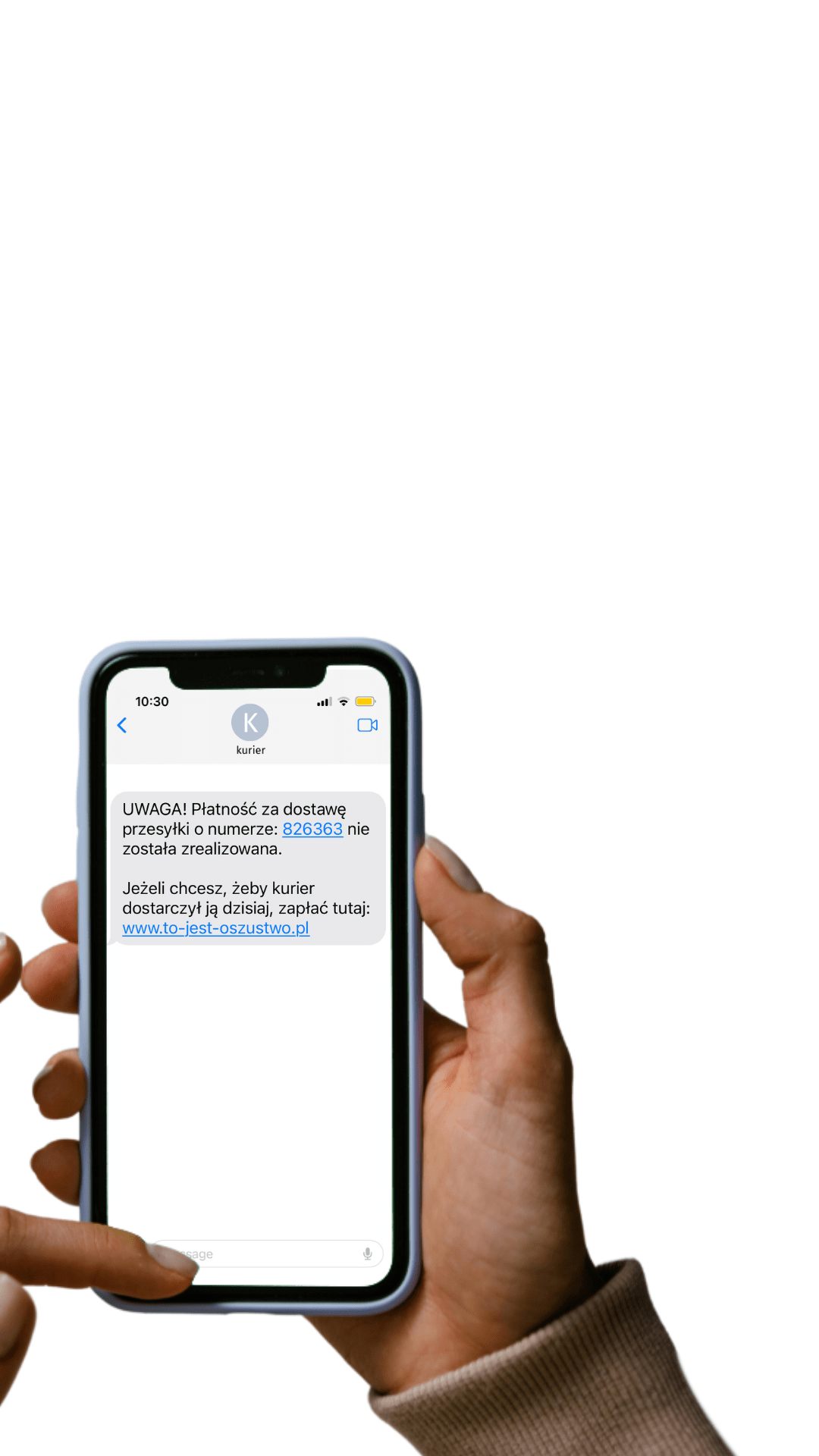

Inna metoda, z której mogli skorzystać hakerzy, polega na działaniach wycelowanych konkretnie w Michała Dworczyka lub kogoś z jego rodziny. Mógł on paść ofiarą ataku typu phishing, a dokładniej spear phishing, czyli spersonalizowanej pod konkretną osobę metody oszustwa, w której cyberprzestępca podszywa się pod inną osobę lub instytucję w celu wyłudzenia poufnych informacji, np. danych logowania. Mogła ona przyjąć formę wiadomości mailowej, w której znajdował się link prowadzący do strony łudząco podobnej do oryginalnej (np. właśnie do poczty na Wirtualnej Polsce), na której poproszono ministra Dworczyka o podanie swoich danych do logowania. Do prób wyłudzenia danych użytkowników Internetu dochodzi bardzo często, o niektórych z nich pisaliśmy na łamach Demagoga.

Trzecia możliwość pozyskania danych do logowania to zainfekowanie złośliwym oprogramowaniem prywatnego sprzętu ministra Dworczyka. Sprzęt mógł zostać zainfekowany wieloma kanałami, np. za pośrednictwem złośliwej wtyczki do przeglądarki, załącznika do wiadomości e-mail z zaszytym złośliwym kodem lub poprzez instalację oprogramowania z podejrzanego źródła. Po dostaniu się na sprzęt oprogramowanie mogło wysyłać włamywaczom informacje o wciskanych klawiszach klawiatury (keylogger) lub dawać bezpośredni dostęp do poczty elektronicznej.

Potencjalnie którykolwiek z powyżej opisanych ataków mógł być najpierw wycelowany w ministra Dworczyka, a po uzyskaniu dostępu do skrzynki e-mail włamywacze mogli zdobyć informacje o kontach Agnieszki Dworczyk, lub też sytuacja mogła być odwrotna – to żona ministra była pierwszym celem ataku, by zdobyć dane dostępu jej męża.

Eksperci od cyberbezpieczeństwa są ostrożni w wypowiadaniu się na temat okoliczności zdarzenia.

– Ponieważ nie można ufać dokumentom, ciężko też stwierdzić, jak zostały pozyskane. Można tylko gdybać. Kilka możliwości: nieautoryzowany dostęp do skrzynki ministra Dworczyka lub innego polityka, lub do serwera np. KPRM

– mówi w rozmowie z Demagogiem Łukasz Grzmot, pentester z firmy Niebezpiecznik.pl, zajmującej się m.in. włamywaniem na serwery firm – za ich zgodą – w celu namierzenia błędów bezpieczeństwa w ich infrastrukturze teleinformatycznej, zanim zrobią to prawdziwi hakerzy.

Dezinformacja. Czy wszystkie maile ze skrzynki Dworczyka są prawdziwe

Bardzo ważnym wątkiem w tzw. aferze mailowej jest kwestia autentyczności publikowanych materiałów na kanale Telegram.

Istotnym sygnałem ostrzegawczym była wiadomość na facebookowym profilu Agnieszki Dworczyk, w której jej mąż miał podać link prowadzący bezpośrednio do kanału, na którym publikowane są rzekomo wykradzione dokumenty. Są one tam dostępne do przeglądania, jak i ściągnięcia dla każdego i mimo że treści niektórych z nich są sensacyjne, to sugerujemy podchodzić do nich z dużą dozą sceptycyzmu.

Zapytany o tę kwestie Łukasz Grzmot, ekspert z zespołu Niebezpiecznik.pl, mówi nam:

– Na chwilę obecną ciężko potwierdzić autentyczność dokumentów i treść samych e-maili. Prawdopodobnie tylko Jarosław Gowin, w wywiadzie dla jednej z radiostacji, przyznał, że treść ujawnionej wiadomości zawierającej jego słowa „pokrywa się” z tym, co mówił publicznie na ten temat. Należy tu zwrócić uwagę, że Jarosław Gowin nie potwierdził, że wiadomość jest autentyczna.

Kolejne wątpliwości pojawiają się przy analizie poszczególnych plików oraz screenów e-maili umieszczonych na ww. kanale na platformie Telegram.

Wiemy także o istnieniu drugiego kanału, który jest skierowany do odbiorców rosyjskojęzycznych. Można na nim znaleźć 16 plików (stan na 24.06.2021), które najprawdopodobniej także wyciekły ze skrzynek pracowników KPRM. Wszystkie są prezentowane przez adminów tego kanału, z komentarzami lub tłumaczeniem po rosyjsku. Ten kanał pozostaje poza zakresem naszej analizy, ponieważ aktualnie nie jest jeszcze znany cel jego istnienia i pozostaje na uboczu operacji informacyjnej administratorów kanału Poufna Rozmowa.

Jak już wspomnieliśmy, do 23 czerwca opublikowano 32 pliki w formatach docx, xlsx, pptx i pdf. Wszystkie poddaliśmy analizie metadanych, używając usługi webowej Metadata2Go.com, z której korzystają znane zespoły śledcze, jak np. Bellingcat. Do 15 z nich możemy przedstawić swoje uwagi. Do najciekawszych odkryć w naszych analizach należą następujące fakty:

- pliki w formacie pdf dotyczące projektu etatu kompanii zmechanizowanej tworzone i modyfikowane były przez użytkownika o nazwie „James BOND”,

- metadane części dokumentów wskazują na to, że osoba, która je modyfikowała, miała ustawioną cyrylicę jako język edytora,

- dla plików, które posiadają powyższy wpis w metadanych, różnica czasu między stworzeniem a modyfikacją wynosi 1 minutę lub w ogóle nie ma upływu czasu między tymi czynnościami co może wskazywać, że nie są to oryginały z skrzynki Dworczyka a przekopiowane dokumenty,

- część plików była modyfikowana przez użytkowników o nazwach „Montik!” i „blackmail”.

Na podstawie zgromadzonych danych nie możemy ani potwierdzić, ani zaprzeczyć autentyczności oraz integralności plików zamieszczonych na kanale Poufna Rozmowa.

Na pewno widoczne są ślady ingerencji w plikach, które mogą wynikać np. z przekopiowania treści z oryginalnych plików do tych zamieszczonych na Telegramie.

Takie przemieszanie (prawdopodobnie) prawdziwych informacji ze zmanipulowanymi jest typowe dla operacji dezinformacyjnych. Prawda służy legitymizacji fałszywych treści, które mają wzbudzać silne emocje u odbiorców. Dlatego każdą informację powinno się zawsze weryfikować w przynajmniej dwóch zaufanych i rzetelnych źródłach.

Polscy dziennikarze oraz eksperci ds. cyberbezpieczeństwa również przyglądają się metadanym ww. plików. Jak pisze Anna Mierzyńska z OKO.press, metadane mogły być tak zmodyfikowane, aby wskazywały na Rosję lub Białoruś. Niebezpiecznik.pl zwrócił uwagę, że na jednym ze screenów maili wymienianych między premierem a ministrem widać, że Mateusz Morawiecki odpisuje o godzinie 21:05 na wiadomość od Dworczyka, która jest cytowana i została wysłana o 22:24 tego samego dnia.

Cyberatak na Polskę? Czy tajne posiedzenie Sejmu było potrzebne?

Informacja o wycieku danych z prywatnego konta ministra Michała Dworczyka wzburzyła polityków.

16 czerwca miało miejsce 32. posiedzenie Sejmu RP. Punkt pierwszy porządku dziennego – rozpatrzony podczas tajnych obrad – obejmował informację rządu w sprawie działań cybernetycznych wymierzonych w Rzeczpospolitą Polską.

Art. 172 Regulaminu Sejmu RP pozwala na tajność obrad, jeżeli wymaga tego dobro państwa. O kulisach tajnego posiedzenia pisał Onet.pl. Z tekstu wynika, że „w trakcie niejawnych obrad Sejmu Jarosław Kaczyński stwierdził z mównicy, że Moskwa ma gotowe plany inwazji na Polskę, a ostatnie cyberataki mogą być tego dowodem”. W tekście możemy ponadto przeczytać, że „rząd przekazał też, że zhakowanych miało zostać od 4 do 4,5 tys. kont, a hakerzy przejęli łącznie około 70 tys. e-maili”. 22 czerwca informacje o skali cyberataku potwierdziły Agencja Bezpieczeństwa Wewnętrznego i Służby Kontrwywiadu Wojskowego.

Według informacji z portalu Onet.pl, poza Jarosławem Kaczyńskim podczas posiedzenia sejmu głos zabrali m.in. premier Mateusz Morawiecki i minister Michał Dworczyk.

Przebieg tajnego posiedzenia spotkał się z krytyką posłów opozycji.

Swoje stanowisko przedstawiła Lewica:

„To kpina z instytucji niejawnego posiedzenia, a przede wszystkim brak jakichkolwiek informacji, o których moglibyśmy powiedzieć, że mają charakter tajny. Rządzący nie powiedzieli o niczym, co miałoby znaczenie dla bezpieczeństwa Polski.

Liczyliśmy na rzetelną, dobrą, merytoryczną rozmowę. Chcieliśmy, aby posiedzenie Sejmu w tak ważnej sprawie było potraktowane poważnie i z atencją. Niestety to wszystko się nie wydarzyło. Wystąpieniom ministrom towarzyszyły śmiechy, bo dzisiaj na posiedzeniu Sejmu, który miał charakter tajny, mieliśmy do czynienia ze szkoleniem parlamentarzystów, jak mają się zachowywać w kwestii cyberbezpieczeństwa”.

Konfederacja przedstawiła swoje stanowisko podczas konferencji prasowej z udziałem m.in. posła Krzysztofa Bosaka. Konferencja odbyła się po tajnym posiedzeniu sejmu.

„To, co działo się w wysokiej izbie, równie dobrze mogło się odbyć bez tego reżimu niejawności. Wczoraj na konwencie seniorów zwracałem uwagę na to, że tak krótki czas zwołania tego posiedzenia zwiastuje nam operację wizerunkową i dokładnie w to byliśmy wprzęgnięci. Nie zostały nam przekazane informacje, na które czekaliśmy. Nie został przekazany nam jakiś przekonujący plan na temat podniesienia bezpieczeństwa naszego państwa. To, co usłyszeliśmy, mogliśmy równie dobrze znaleźć w internecie lub równie dobrze usłyszeć w mediach. To rozczarowujące. To pokazuje niepoważne traktowanie parlamentu”.

Krzysztof Bosak, jeden z liderów Konfederacji [czas nagrania: od początku do 0:58]

Krytycznie o posiedzeniu sejmu wypowiedział się także poseł Koalicji Obywatelskiej Dariusz Joński.

Zarzuty opozycji odpierał m.in. minister Michał Dworczyk w rozmowie z Elizą Olczyk i Joanną Miziołek, opublikowanej na łamach Wprost.pl. Jego zdaniem krytyka ze strony opozycji nie ma charakteru merytorycznego, ale jest wynikiem podziałów politycznych:

„Ciekawe czy uważają panie, iż możliwa byłaby sytuacja – przy tak dużym pęknięciu politycznym i społecznym – że wychodzą przedstawiciele opozycji i mówią: »Świetne, merytoryczne wystąpienie«. Wyobrażają sobie panie taką sytuację?”.

Infolinia dla posłów, ulotka z NordVPN, czyli cyberbezpieczeństwo państwowe

Podczas tajnego posiedzenia sejmu posłowie otrzymali dwustronicową ulotkę, której zdjęcie można znaleźć m.in. na portalu Onet.pl. Dokument zatytułowany „Bezpieczeństwo w cyfrowym świecie” zawiera spis dobrych praktyk, jak nie stać się ofiarą cyberataku. Do dyspozycji polityków została przeznaczona także całodobowa infolinia, za pośrednictwem której posłowie mogą zgłaszać sytuacje, gdy podejrzewają, że padli ofiarą cyberprzestępstwa.

O ocenę rekomendacji, które otrzymali polscy posłowie, poprosiliśmy eksperta.

– Po pierwsze, należy docenić sam fakt przygotowania takiego dokumentu, nawet jeśli miejscami rady nie są najlepsze. Szkoda, że taki dokument powstaje dopiero teraz, ale lepiej późno niż wcale – mówi Łukasz Grzmot z Niebezpiecznik.pl. Jego zdaniem wiedza znajdująca się w tej ulotce nie jest wiedzą tajemną.

– To zestaw powtarzanych od lat przez ludzi z branży bezpieczeństwa IT dobrych praktyk. Z takimi ulotkami jest tylko jeden problem. One nie rozwiążą problemu bezpieczeństwa posłów, bo dobre mechanizmy bezpieczeństwa to takie, które są dopasowane do modelu zagrożeń konkretnej osoby. A ten bywa różny u różnych osób. Nawet w przypadku polityków (oraz, nie zapominajmy, ich asystentów i rodzin) występują różnice w dostępie do poziomu informacji, typie i sposobie komunikacji czy stosowanych urządzeniach. To, co dla jednego posła w danej sytuacji może być dobrą radą, dla innego w innej sytuacji może działać raczej na niekorzyść

– tłumaczy ekspert z Niebiezpiecznik.pl.

Łukasz Grzmot zwraca uwagę na to, że rada z ulotki dotycząca haseł jest dobra – te powinny być jak najdłuższe i różne od siebie.

– Warto jednak dodać, żeby nie budować haseł z jednego „wzorca” (np. MojeTajne&DlugieHasloDoTwittera2021!), bo po wycieku jednego z nich i tak każdy się domyśli, jak brzmi hasło np. do e-maila. Ten problem można rozwiązać, korzystając z managerów haseł, które są rekomendowane w instrukcji, ale problem z managerami haseł jest taki, że trzeba je pokazać w akcji, bo „nowemu” użytkownikowi, zwłaszcza temu niezbyt biegłemu technicznie, często ciężko jest samodzielnie uruchomić i skonfigurować manager haseł – zauważa Łukasz Grzmot. I dodaje: – Już prościej korzystać z haseł zapisywanych w przeglądarkach, ale tu ulotka nie wiedzieć czemu, odradza zapamiętywanie haseł w przeglądarce, choć dziś jest to zarówno najwygodniejsze, jak i bezpieczne podejście do zarządzania hasłami, jeśli ktoś nie współdzieli konta na swoim urządzeniu z innymi, a mamy nadzieję, że posłowie tego nie robią. Swoją drogą, tej rady zabrakło.

Łukasz Grzmot twierdzi, że patrząc na cyberataki na posłów, które zostały ostatnio ujawnione, najważniejszą radą z ulotki jest ta, która eliminuje ataki phishingowe, czyli stosowanie klucza U2F. – Jego użycie zapobiegnie całkowicie temu łatwemu do przeprowadzenia i stąd najpopularniejszemu atakowi, a przy okazji uniemożliwi także zalogowanie się na konto posła, nawet jeśli ktoś pozna jego hasło nie w wyniku phishingu, a na skutek wycieku z innego serwisu (jeśli poseł nie zastosował się do rady dotyczącej różnych haseł). Ustawienie klucza U2F gdzie się da – do kont służbowych i prywatnych, e-maila, Facebooka, Twittera – to pierwsze, co powinni zrobić politycy, asystenci i ich rodziny – podkreśla ekspert.

Rekomendacjom przekazanym posłom przyjrzał się także serwis Zaufanatrzeciastrona.pl, który przekonuje, że

„Używanie przypadkowego VPN-a jako sposobu podniesienia swojego bezpieczeństwa i prywatności to zły pomysł”.

Chodzi o rekomendację z ulotki o korzystaniu z sieci VPN (np. NordVPN) przy połączeniach internetowych. Eksperci zwracają uwagę, że „NordVPN to usługa świadczona przez spółkę nordvpn s.a. z Panamy (choć prawdopodobnie jej właścicielami są Litwini – ale oficjalnie się do tego nie przyznają)”. Tym samym nie podlega polskiemu prawu telekomunikacyjnemu i kontroli polskich organów.

Dworczyk nie był pierwszy? Czyli jak hakowano polskich polityków

Przypomnijmy, że ataki na polskich polityków miały miejsce już w 2020 roku. W rozmowie z Demagogiem Anna Gielewska z Fundacji Reporterów mówi:

– Wiemy, że od kilkunastu miesięcy trwa szeroko zakrojona kampania, w ramach której hakerzy włamują się na skrzynki i konta w social mediach polityków, działaczy samorządowych, dziennikarzy i używają przejętych kont w operacjach dezinformacyjnych, które dotychczas wymierzone były przede wszystkim w stosunki polsko-litewskie.

Dziennikarka dodaje, że celem takich działań nie byli tylko i wyłącznie politycy: – W tych samych operacjach wykorzystywane są także zhakowane strony rządowych instytucji i lokalnych mediów, a czasem strony sfabrykowane. Kulisy tej kampanii opisaliśmy już pod koniec marca w vsquare.org i na początku kwietnia w tvn24.pl, ostrzegając przed niefrasobliwością członków rządu i posłów korzystających ze słabo zabezpieczonych skrzynek. Pisaliśmy wówczas, że na liście celów ataków phishingowych znalazło się wielu polityków – nie wiadomo, ilu z nich rzeczywiście zostało zhakowanych. Przez kilkanaście tygodni nikt nie reagował.

28 kwietnia firma FireEye/Mandiant, zajmująca się cyberbezpieczeństwem, wydała raport pt. „Ghostwriter Update: Cyber Espionage Group UNC1151 Likely Conducts Ghostwriter Influence Activity”, w którym analizuje kampanie dezinformacyjną Ghostwriter prowadzoną najprawdopodobniej przez grupę UNC1151, którą podejrzewa się o związki z Rosją. Autorzy raportu uważają, że powyższe ataki na polskich polityków są częścią kampanii Ghostwriter. Kwietniowy raport firmy FireEye/Mandiant to kontynuacja raportu z lipca 2020 roku. Sprawie rosyjskiej dezinformacji poświęcona była także seria raportów opublikowanych w maju 2020 roku przez Stanford Internet Observatory (tu można znaleźć jeden z nich). Pod koniec marca 2021 roku Fundacja Reporterów opublikowała wyniki śledztwa, w którym po raz pierwszy udało się powiązać wielomiesięczną kampanię ataków hakerskich na polskich polityków z operacją Ghostwriter.

Ich ustalenia zostały potwierdzone przez Agencję Bezpieczeństwa Wewnętrznego i Służby Kontrwywiadu Wojskowego, które we wspólnym oświadczeniu, opublikowanym 22 czerwca, napisały, że „na liście celów przeprowadzonego przez grupę UNC1151 ataku socjotechnicznego znajdowało się co najmniej 4350 adresów e-mail należących do polskich obywateli lub funkcjonujących w polskich serwisach poczty elektronicznej”. W oświadczeniu czytamy:

„Na liście 4350 zaatakowanych adresów znajduje się ponad 100 kont, z których korzystają osoby pełniące funkcje publiczne – członkowie byłego i obecnego rządu, posłowie, senatorowie, samorządowcy. Atak dotknął osób pochodzących z różnych opcji politycznych, a także pracowników mediów i organizacji pozarządowych. Na liście znalazł się również adres, z którego korzystał minister Michał Dworczyk”.

ABW i SKW twierdzą, że „dysponują wiarygodnymi informacjami łączącymi działania grupy UNC1151 z działaniami rosyjskich służb specjalnych”.

Jak hakowano polskich polityków?

Poniższa lista przedstawia część z odnotowanych przez media ataków na polskich polityków.

- Jeden z pierwszych ujawnionych ataków nastąpił 29 października 2020 roku. Ofiarą była posłanka PiS Joanna Borowiak. Przejęto jej konto na portalu Twitter, na którym pojawił się wpis określający uczestniczki Strajku Kobiet „narkomankami-prostytutkami” i „zabójcami dzieci”.

- 19 listopada facebookowe konto posła Marcina Duszka (PiS) także zostało przejęte. Na profilu polityka ukazały się zdjęcia młodej kobiety, która miała być jego „nową sekretarką”.

- 15 grudnia doszło do włamania na facebookowy profil Minister Rodziny i Polityki Społecznej Marleny Maląg. Ukazał się na nim wpis nazywający protestujące kobiety „watahą Papuasów i bezmózgich dzikusów zdolnych jedynie do bicia i bezrozumnego uprawiania seksu”.

- 12 stycznia 2021 roku na Twitterze, na koncie posłanki Porozumienia Iwony Michałek ukazały się słowa: „Gang PiS na czele z Kaczyńskim przekroczył wszelkie możliwe granice. (…) Nie chcę już być po tej samej stronie z mordercami, katami i złodziejami”.

- 18 stycznia doszło do włamania na profil Marka Suskiego na platformie Twitter. Ukazały się tam zdjęcia roznegliżowanej kobiety.

Jak dowiadujemy się z artykułu na portalu OKO.press, już w styczniu KPRM opublikowała internetowy poradnik dla posłów, dotyczący bezpieczeństwa w sieci. Przyczyną wydania tego opracowania była właśnie seria wymienionych włamów na konta polityków.

Hakerski atak pisany cyrylicą?

18 czerwca wicepremier i prezes Prawa i Sprawiedliwości Jarosław Kaczyński opublikował na stronie rządowej „Oświadczenie Wiceprezesa Rady Ministrów Przewodniczącego Komitetu ds. Bezpieczeństwa Narodowego i spraw Obronnych Jarosława Kaczyńskiego”, w którym czytamy:

„Po zapoznaniu się z informacjami przedstawionymi mi przez Agencję Bezpieczeństwa Wewnętrznego i Służbę Kontrwywiadu Wojskowego informuję, że najważniejsi polscy urzędnicy, ministrowie, posłowie różnych opcji politycznych byli przedmiotem ataku cybernetycznego.

Począwszy od dzisiaj do osób poszkodowanych w tym ataku oraz potencjalnie narażonym na jego skutki udają się funkcjonariusze Policji z informacją o tym incydencie oraz przedstawiona będzie każdemu poszkodowanemu i potencjalnie poszkodowanemu odpowiednia ścieżka zabezpieczenia elektronicznego poczty email.

Analiza naszych służb oraz służb specjalnych naszych sojuszników pozwala na jednoznaczne stwierdzenie, że atak cybernetyczny został przeprowadzony z terenu Federacji Rosyjskiej. Jego skala i zasięg są szerokie.

Obecnie prowadzone są działania wyjaśniające, ale także zabezpieczające dowody.

Apeluję do wszystkich o rozwagę i nie wpisywanie się w scenariusz operacji zaplanowanej przeciwko polskim urzędnikom i politykom różnych opcji, której jednym z głównych celów jest uderzenie w polskie społeczeństwo i destabilizacja naszego kraju”.

Jarosław Kaczyński, Wiceprezes Rady Ministrów, Przewodniczący Komitetu ds. Bezpieczeństwa Narodowego i spraw Obronnych, gov.pl

Warto zwrócić uwagę, że:

- Wicepremier Jarosław Kaczyński mówi o ataku cybernetycznym, którego ofiarami są polscy politycy różnych opcji.

- Prezes Prawa i Sprawiedliwości sugeruje, że celem tego ataku jest „uderzenie w polskie społeczeństwo i destabilizacja naszego kraju”.

- Mimo że Jarosław Kaczyński nie mówi wprost, kto stoi za tym atakiem, to wskazuje, że „został przeprowadzony z terenu Federacji Rosyjskiej”.

- Można domniemywać, że sprawa rzekomego wycieku dokumentów była konsultowana z naszymi sojusznikami.

Oświadczenie prezesa PiS wywołało dużo emocji i komentarze różnych polityków.

„Tak, zapewne Polska podlega prowokacjom, czy nawet wrogim atakom hakerskim z terenu Rosji, ale to nie jest jeszcze powód, żeby ułatwiać zadanie agresorom korzystając ze słabo zabezpieczonych prywatnych kont mailowych zamiast służbowych na serwerach rządowych. #Dworczyk”.

Tego samego dnia informacje opublikowane w oświadczeniu Jarosława Kaczyńskiego potwierdził premier Mateusz Morawiecki podczas konferencji prasowej zorganizowanej w Mikołowie na Śląsku. Na pochodzenie ataku z Rosji ma wskazywać także osoba, która stała się jego ofiarą. Minister Michał Dworczyk tłumaczy, że znalazł się na celowniku Rosjan ze względu na jego zaangażowanie na rzecz demokratyzacji Europy Wschodniej.

„Od lat jestem związany ze wspieraniem przemian demokratycznych na terenach byłego Związku Sowieckiego, w szczególności na Białorusi. Od lat współpracuję z opozycją białoruską i z organizacjami zwalczanymi przez białoruskie władze. W czasie ostatniego kryzysu białoruskiego również byłem zaangażowany w działania Polski, jeśli chodzi o kwestie białoruskie.

Współtworzyłem w 2007 roku Telewizję Biełsat z Agnieszką Romaszewską, odbudowywałem radio „Racja” z Eugeniuszem Wappą i jego współpracownikami. Współtworzyłem program stypendialny im. Konstantego Kalinowskiego dla studentów z Białorusi i największy program pomocy indywidualnej osobom represjonowanym”.

Publicysta m.in. portalu Onet.pl, były dyplomata i prezes Fundacji Ośrodek Analiz Strategicznych Witold Jurasz ma wątpliwości co do tego, że za włamaniem się na skrzynkę ministra Michała Dworczyka stoją Rosjanie. Jurasz przypomina, że na prywatną skrzynkę pocztową potrafi bez trudu włamać się przeciętny haker.

– Doświadczenie nauczyło mnie, że póki nie zobaczę dowodów na stole, nie wierzę w zapewnienia rządzących, jak i opozycji. Jestem sceptyczny, by naprawdę za tym działaniem stały rosyjskie służby. Rosja jest niebezpieczna i wcale nie bagatelizuję zagrożenia z jej strony, ale Rosjan naprawdę stać na więcej. Myślę, że oskarżanie Rosję o takie działania sporo mówi o naszych kompleksach. Polacy mogą przegrać co najwyżej z Rosjanami, z Białorusinami już nie. Kiedy poinformowano o wycieku, moja pierwsza myśl raczej biegła w kierunku Białorusi. Michał Dworczyk ma porachunki raczej z reżimem Łukaszenki, a nie Putina

– mówi Witold Jurasz w rozmowie z Demagogiem.

Ekspert uważa, że oskarżanie Rosji to wygodny zabieg rządu i element prowadzenia polityki wewnętrznej.

Tajne przez poufne na prywatnych skrzynkach polityków

Minister Michał Dworczyk w rozmowie z Wprost.pl potwierdził, że prowadził korespondencję z prywatnej skrzynki mailowej.

„Jako osoba, która występuje w różnych funkcjach, czyli osoby prywatnej, polityka i urzędnika, kontaktuję się z różnymi osobami, które przesyłają na mój adres różną korespondencję” – powiedział Dworczyk. I dodał: „Pragnę podkreślić, że nie jest to złamanie żadnych obowiązujących przepisów”.

Co więcej, Waldemar Buda, wiceminister w Ministerstwie Funduszy i Polityki Regionalnej, w rozmowie z Polsat News przekonywał, że pisanie przez ministrów z prywatnych adresów mailowych to działanie, którego celem jest zdezorientowanie obcych służb.

„Proszę zwrócić uwagę na to, że jakby nawet częściowa korespondencja na mailu prywatnym, ona daje pewnego rodzaju zabezpieczenia polegające na tym, że ten mail jest dużo trudniejszy do zidentyfikowania dla takich służb jak rosyjskie, które teraz atakują. A często jest tak, że nie wiedzą o istnieniu takiego maila. Często dużo trudniej jest go zhackować, bo chmurowanie jest gdzieś daleko, np. w Stanach Zjednoczonych. Tak że to nie jest wcale oczywiste, że to jest dużo gorsze zabezpieczenie. Oczywiście każde zabezpieczenie można złamać, bo to nie jest tak, że służbowa skrzynka jest absolutnie bezpieczna”.

Minister Michał Dworczyk odniósł się także do sprawy niejawności dokumentów, które były w jego skrzynce mailowej.

„A też jeśli chodzi o materiały, które tam się znajdowały, nie było żadnych objętych klauzulą, nie było materiałów niejawnych w rozumieniu ustawy. Oczywiście były tam różne informacje wrażliwe, bo taki charakter ma wiele informacji w świecie polityki. Natomiast według mojej wiedzy nie było tam informacji klauzulowanych, niejawnych” – tłumaczył.

Zastrzeżone/tajne/poufne czy ściśle tajne?

Tuż po wycieku dokumentów ich statusowi przyjrzał się serwis Konkret24. „Na żadnym z tych dokumentów nie widnieją adnotacje dotyczące klauzul tajności – nie są sygnowane jako zastrzeżone, poufne, tajne czy ściśle tajne” – czytamy na Konkret24. Fact-checkerzy zauważają, że większość z tych dokumentów była publicznie dostępna.

Kwestie ochrony informacji niejawnych reguluje ustawa z 2010 roku. Informacje niejawne, zaklasyfikowane jako stanowiące tajemnicę państwową, oznacza się klauzulą „ściśle tajne” lub „tajne”. Informacje niejawne zaklasyfikowane jako stanowiące tajemnicę służbową oznacza się klauzulą „poufne” lub „zastrzeżone”. Minister Michał Dworczyk w opublikowanym 9 czerwca oświadczeniu poinformował, że w jego skrzynce mailowej, która była przedmiotem ataku, nie znajdowały się informacja mające charakter „niejawny, zastrzeżony, tajny lub ściśle tajny”. Jak zauważył Piotr Leski, szef KPRM nie wymienił wśród nich dokumentów „poufnych”. To takie – jak mówi ustawa – w przypadku których „ich nieuprawnione ujawnienie powodowałoby szkodę dla interesów państwa, interesu publicznego lub prawnie chronionego interesu obywateli”.

Jeśli wierzyć w treść maili, które zostały ujawnione opinii publicznej, widzimy w nich raczej polityczną kuchnię i ujawnione sympatie czy ewentualne niesnaski w obrębie obozu władzy. W grudniu 2020 roku Mateusz Morawiecki i prezes Rządowej Agencji Rezerw Strategicznych Michał Kuczmierowski wymieniali między sobą e-maile (które były wysyłane do wiadomości m.in. ministra Dworczyka) na temat dostępności respiratorów w Polsce i sytuacji epidemicznej w Niemczech. Gdy szef rządu otrzymał link do materiału przygotowanego przez korespondenta TVP w Berlinie, Cezarego Gmyza, premier poprosił o „inne źródło”. Może to oznaczać, że – o ile mail jest autentyczny – nawet obóz władzy nie do końca wierzy informacjom publikowanym w mediach publicznych. Z korespondencji pomiędzy Piotrem Müllerem (rzecznik rządu ma konto na Gmailu) i dyrektorem Centrum Informacyjnego Rządu Tomaszem Matynią (też konto na Gmailu) – wiadomość wysłana do wiadomości ministra Dworczyka – wynika, że obóz władzy miał obawę, że działania Przemysława Czarnka, późniejszego Ministra Edukacji i Nauki w drugim rządzie Mateusza Morawieckiego, mogą być przeszkodą w zwycięstwie prezydenta Andrzeja Dudy w wyborach prezydenckich w 2020 roku.

Jeśli wierzyć w autentyczność maila wysłanego przez szefa Agencji Rezerw Materiałowych Michała Kuczmierowskiego (mail na Gmailu) do Mateusza Morawieckiego (z kopią do Michała Dworczyka) ARM w obliczu awarii rafinerii Orlenu wspomogła firmę paliwową, by nie dopuścić do „gigantycznej awantury społecznej i politycznej”. „Szczególnie mocno mogą atakować, że Orlen kupuje gazety, a nie ogarnia rafinerii” – przestrzega Kuczmierowski i jednocześnie sugeruje Morawieckiemu, że ten za pomoc ARM może ewentualnie „ugrać coś” u prezesa Orlenu Daniela Obajtka.

Rząd przyjął strategię działania, w ramach której nie potwierdza, ani nie zaprzecza prawdziwości publikowanych dokumentów i e-maili. Wyjaśniał to m.in. minister Michał Dworczyk.

„Intencją atakujących jest to, żeby wprowadzić jak najwięcej szumu informacyjnego, a także by skupić uwagę polityków, mediów, służb oraz obserwować reakcje. Dlatego przyjęliśmy jedyną możliwą w tej sytuacji zasadę niekomentowania poszczególnych wiadomości. Agresorzy próbują uzyskać potwierdzenie autentyczności jakiejś treści, żeby później sugerować, że wszystko co publikują jest prawdziwe. Nie będziemy się wpisywać w ten scenariusz”.

Szef KPRM odrzuca żądania opozycji, która chce, by ABW poinformowała parlamentarzystów, które z e-maili są prawdziwe.

„Będziemy cyklicznie robić posiedzenia Sejmu, na których będziemy dyskutowali o kolejnych publikowanych materiałach? To scenariusz, któremu przyklasną wyłącznie autorzy tych manipulacji”.

Wojsko na ulicach

Minister Michał Dworczyk tylko raz bezpośrednio odniósł się do ujawnienia konkretnej informacji. Skomentował informację, że rząd zastanawiał się nad możliwością użycia wojska do zabezpieczenia ulicznej demonstracji.

„Nikt nie miał takich pomysłów. Ale nic więcej na ten temat nie powiem, ponieważ mamy do czynienia z atakiem cyberprzestępców, którzy postawili sobie cele wprowadzenia zamieszania i destabilizacji sytuacji politycznej” – skomentował Michał Dworczyk.

Chodzi o opublikowany na Telegramie mail – jeśli wierzyć w jego prawdziwość – wysłany 27 października 2020 roku z prywatnej skrzynki e-mailowej Michała Dworczyka do m.in. premiera Mateusza Morawieckiego.

„Użycie wojska w aktualnej sytuacji rodzi liczne ryzyka prowokacji, oskarżeń, ogromnych strat wizerunkowych dla rządu i wojska oraz budzi skrajnie negatywne skojarzenia” – czytamy w rzekomym mailu napisanym przez ministra Michała Dworczyka.

Nie wiemy, kim był pomysłodawca użycia wojska, wprost nie wiadomo także, jakiej konkretnie manifestacji miałyby dotyczyć. Z kontekstu maila i daty można wnioskować, że chodzi o demonstracje organizowane przez Strajk Kobiet, przeciwko orzeczeniu Trybunału Konstytucyjnego Julii Przyłębskiej w sprawie niekonstytucyjności przepisów dotyczących aborcji, który ogłoszono 22 października 2020 roku.

„To, że rząd poważnie brał pod uwagę użycie wojska przeciwko Polkom protestującym w obronie swoich praw okrywa władzę hańbą. Rządzą Polską ludzie zdolni do wyprowadzenia wojska przeciwko własnemu Narodowi. Premier natychmiast powinien wyjaśnić kto był autorem tego groźnego planu” – skomentował rzecznik PO, poseł Jan Grabiec.

Publicysta, były dyplomata i prezes Fundacji Ośrodek Analiz Strategicznych Witold Jurasz w rozmowie z Demagogiem zwraca uwagę, że wszystko wskazuje na to, że dokumenty, które dotychczas ujawniono, są prawdziwe.

– Powstaje pytanie, dlaczego minister Michał Dworczyk korzystał ze skrzynki pocztowej na portalu WP.pl. a premier Mateusz Morawiecki z Gmaila? Być może obaj uznali, że to lepsze rozwiązanie niż te w domenie rządowej, które będą czytały polskie służby, na czele których stoi Mariusz Kamiński

– mówi Witold Jurasz.

Jego zdaniem głównym problemem sytuacji, w której się znaleźliśmy, jest wzajemny brak zaufania przedstawicieli klasy politycznej.

– Sprawa z wyciekiem maili i dokumentów przypomina tzw. aferą taśmową, która w znacznej mierze utorowała drogę do władzy Prawu i Sprawiedliwości. Wówczas przedstawiciele PiS mówili, że – choć same nagrania są nielegalne – to przecież słowa, które na nich padły są prawdziwe. W tym przypadku trudniej pewnie o weryfikację dokumentów i treści e-maili, ale trudno oczekiwać, by Platforma Obywatelska uszanowała dzisiejsze apele PiS o niezajmowanie się dokumentami, które wyciekły – uważa Witold Jurasz.

Zdaniem prezesa Fundacji Ośrodek Analiz Strategicznych minister Michał Dworczyk nie ma możliwości wykazania, które dokumenty i e-maile są prawdziwe, a które zmanipulowano, bowiem i tak jego polityczni oponenci nie uwierzą w jego wyjaśnienia.

– Najbardziej kompromitujący w obecnej sytuacji jest fakt, że taka korespondencja była wysyłana przy pomocy zwykłych maili. Jednak w dotychczas ujawnionych treściach nie widzę nic szczególnie niepokojącego. One bardziej ośmieszają rządzących, niż wieje od nich grozą. Wyciek nie zdeprecjonuje nas w oczach naszych partnerów w UE czy NATO także dlatego, że nasza pozycja międzynarodowa już dawno do najsilniejszych nie należy

– uważa Witold Jurasz.

– Bardziej niż samego wycieku obawiam się jednak czego innego – tego mianowicie, że jeśli w istocie za atakiem hakerskim stoją rosyjskie służby, to może on być tzw. „operacją prikrytia”, czyli próbą odwrócenia uwagi od innych, znacznie poważniejszych, działań rosyjskich służb. To nie włamania na konta polityków spowodowały, że Polska dziś nie tylko skłócona jest z najważniejszymi sojusznikami, ale wręcz zaczyna robić jakieś zupełnie nieodpowiedzialne awanse pod adresem Ankary, a nawet Pekinu

– podsumowuje były dyplomata.

Jak hakowano polityków w innych państwach

Po wycieku danych z prywatnego konta ministra Dworczyka niektórzy politycy porównywali to zdarzenie do podobnych ataków, które miały miejsce w innych państwach.

– zwrócił uwagę na Twitterze poseł KO Bartłomiej Sienkiewicz, w przeszłości m.in. funkcjonariusz Urzędu Ochrony Państwa, minister spraw wewnętrznych i koordynator służb specjalnych.

Bartłomiejowi Sienkiewiczowi chodzi o Johna Podestę, którego skrzynka e-mail stała się w 2016 roku przedmiotem ataku rosyjskich hakerów. Podesta był szefem kampanii Hillary Clinton, która ostatecznie przegrała walkę o prezydenturę z Donaldem Trumpem. John Podesta został ofiarą phishingu, a szczegóły włamania na jego konto opisuje Niebezpiecznik.pl.

– Kiedy Rosjanie pięć lat temu włamali się do skrzynki pocztowej Podesty, szefa kampanii kandydatki na prezydenta Hillary Clinton, to Podesta nie był urzędnikiem państwowym

– mówi w rozmowie z Demagogiem Mariusz Zawadzki, dziennikarz i wieloletni korespondent w USA.

I dodaje:

– Sama Clinton używała wcześniej – jako szefowa amerykańskiej dyplomacji – prywatnej skrzynki do służbowych spraw, ale w USA spotkało się to z potępieniem i zapłaciła wysoką cenę, przegrywając wybory z Trumpem. Bo sprawa jej e-maili nigdy nie zniknęła, ciągle była centralnym tematem w kampanii. Tymczasem u nas prezydent Andrzej Duda powiada, że jeśli najwyżsi urzędnicy używają prywatnych e-maili do komunikacji, to „wiecie państwo, każdy żyje”.

Zdaniem Mariusza Zawadzkiego chodzi nie tylko o bezpieczeństwo – teoretycznie skrzynki służbowe powinny być lepiej zabezpieczone niż konta na Wirtualnej Polsce – ale też o transparentność. – W Ameryce e-maile szefa dyplomacji czy prezydenta są archiwizowane, mogą do nich uzyskać dostęp komisje kongresowe czy, po latach, historycy. Jeśli ktoś z najwyższych urzędników używa prywatnej skrzynki, to albo jest arogantem, albo ma coś do ukrycia – zauważa Zawadzki.

Rosyjscy hakerzy na dużą skalę uderzyli także w tym roku w Niemczech i Francji. W lutym 2021 roku francuska agencja bezpieczeństwa cybernetycznego ANSSI poinformowała, że kilka francuskich podmiotów padło ofiarami rosyjskiego ataku hakerskiego. W marcu 2021 roku rosyjscy hakerzy zaatakowali niemieckich polityków. Cyberatak dotknął siedmiu członków Bundestagu i 31 członków parlamentów regionalnych. Większość celów należała do partii rządzących CDU, CSU i SPD.

Cyberhigiena, czyli jak nie dać się zhakować?

Jak w takim razie powinni zachować się politycy, aby uniknąć podobnych sytuacji? Zapytaliśmy o to Łukasza Grzmota, pentestera z Niebezpiecznik.pl. W temacie podstaw cyberhigieny ma on następujące rekomendacje dla naszej klasy politycznej:

– Politycy powinni korzystać z dedykowanych bezpiecznej komunikacji rozwiązań, zarządzanych przez sejm lub swoje partie polityczne, albo inną przewidzianą do tego celu jednostkę. System powinien mieć silne uwierzytelnienie, które zapewni ochronę przed phishingiem (tj. dostęp po kluczach U2F), a także być stale monitorowany pod kątem anomalii, bo przecież nie tylko poprzez phishing można pozyskać nieautoryzowany dostęp do czyjejś skrzynki. Przede wszystkim jednak kluczowe wiadomości powinny być szyfrowane. Niedopuszczalne jest przechowywanie kluczowych dla Polski treści jawnym tekstem nawet na skrzynce służbowej, a tym bardziej na prywatnej

– Łukasz Grzmot dla Demagog.org.pl

Sytuacja, która dotknęła Michała Dworczyka, może spotkać każdego z nas. Dlatego chcemy przypomnieć kilka najważniejszych i jednocześnie najbardziej podstawowych zasad bezpieczeństwa w sieci, które są ciągle powtarzane przez krajowych, jak i zagranicznych ekspertów.

Porządne hasło to podstawa!

Hasła są naszym tajnym kluczem do wielu zasobów, jakie posiadamy w Internecie, dlatego też musimy używać do każdego z nich osobnego hasła. Powinno ono być odpowiedniej długości (im dłuższe, tym lepiej). Przy tworzeniu haseł może wspomóc nas oprogramowanie, takie jak menedżery haseł.

2FA – czyli dwuskładnikowe uwierzytelnienie

Włącz dwuskładnikowe uwierzytelnienie (2FA) na każdym koncie, na którym jest taka możliwość. Sprawi to, że system przy każdej próbie logowania będzie prosił Cię nie tylko o samo hasło, ale także o wpisanie numeru PIN lub kliknięcie przycisku w aplikacji mobilnej. Jak pokazuje serwis Niebezpiecznik.pl, istnieją ataki pozwalające obejść to zabezpieczenie i aby obronić się przed taką sytuacją, warto zainwestować w fizyczny klucz U2F.

Bądź czujny i odpowiedzialny

Zabezpiecz swoje urządzenie przed infekcją lub nieuprawnionym dostępem. Przed tym pierwszym może chronić oprogramowanie antywirusowe, ale sama technologia nas nie uratuje. Trzeba pamiętać, że sami musimy być czujni i nie klikać w każdy link podany w mailach, ponieważ może on prowadzić do fałszywych stron, tak jak to przedstawił Niebezpiecznik.pl w materiale powyżej. Poniższa grafika dobrze pokazuje kilka najważniejszych rzeczy, na które powinniśmy zwracać uwagę przy czytaniu maili. Po pierwsze sprawdź adres e-mail oraz domenę. Zwróć też uwagę na język, jakim napisana jest wiadomość (zwroty osobowe, ponaglenia itp.). Nigdy nie klikaj w link, dopóki nie upewnisz się, dokąd on prowadzi.

Oprócz pomocnych infografik w Internecie możesz znaleźć też strony, które pomagają w rozpoznawaniu maili phishingowych. Przykładem, który jest wart polecenia, jest strona Phishing Quiz od Jigsaw (think tank zależny od Google).

Łukasz Grzesiczak, Adam Trela, Kinga Klich, Marcel Kiełtyka.

Wspieraj niezależność!

Wpłać darowiznę i pomóż nam walczyć z dezinformacją, rosyjską propagandą i fake newsami.

*Jeśli znajdziesz błąd, zaznacz go i wciśnij Ctrl + Enter