Analiza

Omawiamy ważne fakty dla debaty publicznej, a także przedstawiamy istotne raporty i badania.

Bezpieczeństwo w sieci – jakie zagrożenia znajdują się w cyberprzestrzeni?

Na jakie zagrożenia możesz natrafić w sieci i jak się przed nimi bronić?

Bezpieczeństwo w sieci – jakie zagrożenia znajdują się w cyberprzestrzeni?

Na jakie zagrożenia możesz natrafić w sieci i jak się przed nimi bronić?

W Internecie spędzamy coraz więcej czasu, a co za tym idzie – więcej czynności związanych z naszym życiem odbywa się w sferze wirtualnej. Pierwotnie technologia ta powstała z myślą o wymianie wiedzy naukowej dla dobra wszystkich uczestników oraz społeczeństwa naukowej jako całości.

Internet nadal pełni tę funkcję dzięki olbrzymiej liczbie witryn, na których można znaleźć darmowy dostęp do wielu badań naukowych, portali szkoleniowych, internetowych encyklopedii i serwisów dziennikarskich. Poza tym pozwala pozostawać w kontakcie ze znajomymi na różne sposoby (mail, komunikatory, social media). Mimo tych pozytywów, w świecie cyfrowym, jak i w analogowym możemy spotkać się z różnymi oszustwami i kradzieżami.

Stowarzyszenie Demagog na co dzień walczy z różnymi formami dezinformacji w Internecie, które najczęściej wykorzystują rozmaite techniki manipulacyjne. Techniki te stosowane są także do oszustw w cyberprzestrzeni. W związku z tym, że październik jest Europejskim Miesiącem Cyberbezpieczeństwa, a 12 października to Dzień Bezpiecznego Komputera prezentujemy najczęstsze ataki internetowe wraz z analizą wykorzystywanych w nich metod oraz technik ich rozpoznawania.

Rodzaje ataków cybernetycznych

Ataki w Internecie możemy umownie podzielić na dwa rodzaje. Pierwszy rodzaj to ataki techniczne, czyli takie, które wymagają określonego poziomu wiedzy informatycznej oraz znajomości odpowiednich narzędzi technicznych. Zazwyczaj atakują zasoby i infrastrukturę teleinformatyczną ofiary.

Drugi rodzaj to ataki socjotechniczne, czyli takie, których celem są ludzie. Według definicji SANS.org atak socjotechniczny „jest rodzajem ataku psychologicznego polegającym na tym, że atakujący nakłania swoją ofiarę do wykonania jakiejś czynności”. Atak taki jest potocznie nazywany z angielskiego scamem.

Cyberprzestępcy, przeprowadzając atak, często wykorzystują 6 reguł wywierania wpływu, przedstawionych w książce Roberta Cialdiniego pt. „Wywieranie wpływu na innych”. Są to:

- reguła autorytetu – polega na poczuciu obowiązku ulegania autorytetom,

- reguła społecznego dowodu słuszności – działa w ten sposób, że wydajemy oceny (czy coś jest poprawne i użyteczne) na podstawie tego, jak postępuje większość,

- reguła sympatii i lubienia – polega na tym, że chętniej spełniamy prośbę osoby, którą lubimy niż kogoś, kogo nie darzymy sympatią lub jest nam obojętny,

- reguła niedostępności – u jej podstawy leży założenie, że człowiek pragnie tego, co jest niedostępne albo czego jest mało,

- reguła wzajemności – mówi nam o tym, że staramy odwdzięczyć się osobie (firmie, instytucji), która nam coś dała

- reguła zaangażowania i konsekwencji – tutaj chcemy być postrzegani jako osoby konsekwentne w swoich działaniach. Kiedy dokonujemy wyboru, zajmując stanowisko w danej sprawie, chcemy być wiarygodni wobec samego siebie i wobec innych.

Znając reguły wpływu społecznego i możliwe rodzaje ataków socjotechnicznych, jesteśmy w stanie się przed nimi obronić. Gdy funkcjonujemy w sieci, warto zawsze stosować zasady krytycznego myślenia. Nie ufajmy śmiesznym obrazkom czy SMS-om od policjanta, tylko sobie i swojej intuicji. Z pozoru jedno niewinne kliknięcie w link może się skończyć tragedią i na przykład – utratą wszystkich życiowych oszczędności.

Przegląd ataków socjotechnicznych

Przestępcy przy wykonywaniu ataków socjotechnicznych wykorzystują wszelkie możliwe kanały komunikacyjne, aby dotrzeć do potencjalnych ofiar. Wysyłają maile, tworzą fałszywe strony internetowe, a nawet dzwonią, zwłaszcza do osób starszych, które często nie są biegłe technicznie. W poniższej analizie przyjęliśmy podział ataków według wykorzystywanych kanałów komunikacji:

E-mail to jedna z głównych metod naszej komunikacji, głównie zawodowej. Niektórzy ludzie uzależniają swoją komunikację od poczty elektronicznej, dlatego stała się ona jednym z podstawowych narzędzi do dokonywania ataków. Phishing to jeden z najczęstszych ataków opartych na wiadomości e-mail. Więcej o atakach phishingowych pisaliśmy w analizie dotyczącej cyberprzestrzeni w 2020 roku.

Znane serwisy pocztowe są często wykorzystywane jako źródło, z którego rozsyłane są maile phishingowe. Oszuści starają się, by wiadomości wyglądały jak najbardziej autentycznie. Adres nadawcy wygląda na prawidłowy, dołączone jest logo, wiadomość zawiera odpowiednie nagłówki i stopki, umieszczone w niej linki prowadzą do oficjalnych zasobów, a podejrzeń nie wzbudza również ogólny wygląd wiadomości.

Mail podszywający się pod nasz bank, firmy kurierskie czy też dostarczyciela kluczowej usługi może być napisany według reguły zaangażowania i konsekwencji Cialdiniego, bo czyż nie jesteśmy poważnymi klientami, którzy na czas opłacają rachunki, odbierają paczki lub spłacają kredyt?

Jak nie dać się nabrać? Warto zawsze sprawdzić, czy w sieci nie pojawiły się ostrzeżenia dotyczące niezapowiedzianych maili od popularnych dostawców usług. Często sam rzekomy autor danej wiadomości publikuje na swoich portalach czy kanałach informacyjnych komunikat dot. ataków phishingowych. Wnikliwych i bardziej zaawansowanych technicznie czytelników zachęcamy do sprawdzenia nadawcy za pomocą funkcji „całość nagłówka”, gdzie pokaże się nam o nim dokładniejsza informacja.

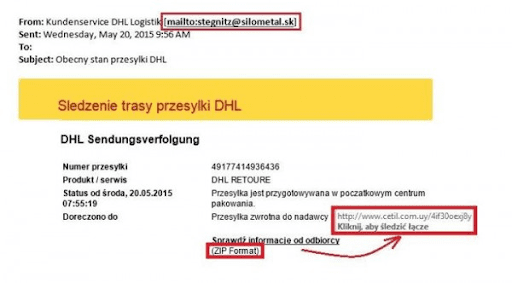

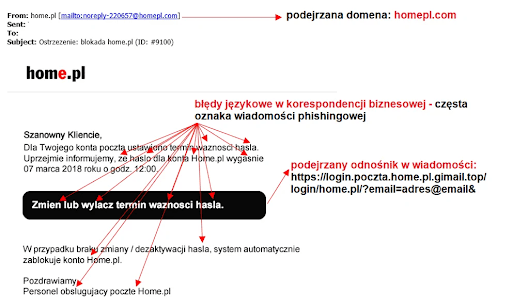

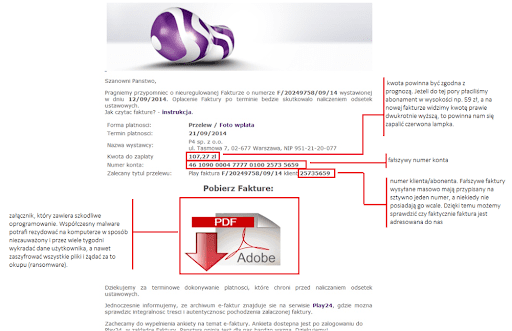

Poniżej przedstawiamy przykładowe maila z wcześniejszych kampanii phishingowych wraz z zaznaczonymi elementami, na które powinniśmy zwracać uwagę jako sygnały wskazujące, że dany mail jest scamem.

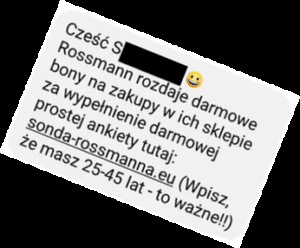

- SMS

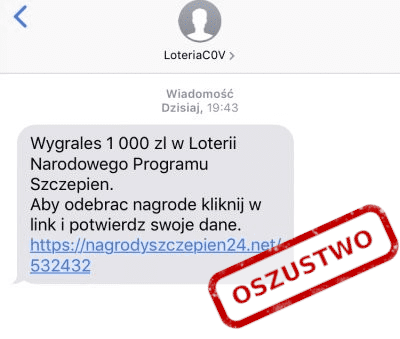

Phishing wysyłany przez SMS-y nazywany jest smishingiem. Ponieważ filtry antyspamowe w skrzynkach e-mail radzą sobie coraz lepiej, część oszustów przerzuciła się na wysyłkę wiadomości SMS. W przeciwieństwie do e-maili, SMS-y odczytuje praktycznie każdy, a dodatkowo w prosty i niskokosztowy sposób można wysyłać wiadomości z dowolną nazwą nadawcy.

Najczęściej możemy spotkać się z wiadomościami o dopłatę brakującej niewielkiej kwoty za fakturę operatora prądu, gazu, wody, Internetu, telefonii itd. Ataki smishingowe mogą też nakłaniać ofiarę do wykupienia usługi subskrypcyjnej, zainstalowanie szkodliwego oprogramowania lub zalogowania się do sfałszowanego panelu logowania w celu pozyskania danych autoryzacyjnych.

Przy okazji nadawania przesyłek często dostajemy SMS związany z linkiem do przesyłki. Cyberprzestępcy wykorzystują nasze przyzwyczajenia, aby wyłudzić od nas dane, o czym informował przykładowo InPost na swojej stronie. Komunikat został wydany 1 listopada 2019 roku – niestety, w październiku 2021 roku jest wciąż aktualny. Przestępcy wciąż wykorzystują nieświadomość niektórych użytkowników.

Podobnie jak z mailami phishingowymi oszuści najczęściej operują regułą zaangażowania i konsekwencji. Natomiast w przypadku wiadomości z ofertą atrakcyjnej subskrypcji lub wygranej w loterii w grę wchodzi reguła niedostępności.

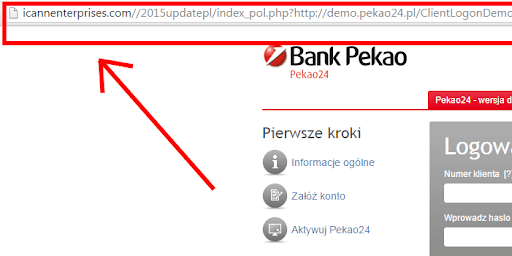

- Strony internetowe

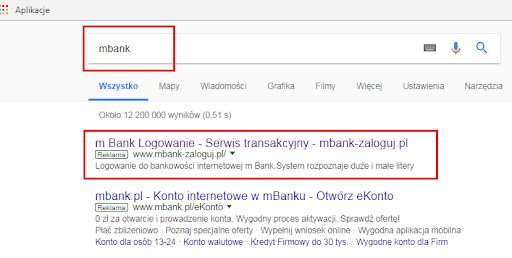

Codziennie odwiedzamy różne strony internetowe. Jeśli kierujemy się do nich, używając zakładek w naszych przeglądarkach lub używając linków podawanych np. przez wyszukiwarkę Google, to istnieje szansa, że nie natrafimy na żadną z wielu fałszywych stron, które służą wyłącznie do wyłudzenia naszych danych. Jednak zdarzały się przypadki, że przestępcy wykupywali reklamy Google, aby pozycjonować swoją stronę wyżej niż oryginalną np. mBanku.

Najczęstszym sposobem dostania się na taką stronę jest niezweryfikowanie wiadomości phishingowej lub smishingowej i kliknięcie w zawarty w niej link. Zobaczymy dobrze znaną nam stronę, którą odwiedzaliśmy wcześniej już wiele razy. Wpisanie danych do panelu logowania na takiej stronie nic nie da, dlatego że fałszywa strona jest tak skonstruowana, że wszelkie informacje wprowadzane do pól logowania przesyłane są bezpośrednio do przestępcy, po czym może wysłać komunikat, który ma za zadanie tak wpłynąć na ofiarę, aby ta nie przyjrzała się dokładniej stronie internetowej, która zachowuje się niestandardowo poprzez komunikat np. o awarii serwera.

Aby bronić się przed tego typu atakami, musimy uważnie przyglądać się stronom, na które dostaliśmy się przez linki w wiadomościach e-mail lub tekstowych (SMS). Podstawą jest sprawdzenie adresu, który widzisz w pasku adresu oraz czy strona jest zabezpieczona certyfikatem SSL. Wiele stron phishingowych nawet nie stara się używać adresów zbliżonych do prawdziwych.

Czasami przestępcy rejestrują swoje strony, używając adresów bardzo podobnych do oryginalnych, ale z drobnymi zmianami, na które nie każdy zwraca uwagę.

Możemy także sprawdzić, czy widzimy zieloną kłódką, a adres strony zaczyna się od „https”. W obecnych czasach większość stron, głównie tych, do których możemy się zalogować, posiada certyfikaty SSL, dzięki czemu łączność z nimi jest szyfrowana. Część stron phishingowych nie posiada takiej kłódki, ponieważ przestępcy nie zakupują certyfikatu.

Z racji tego, że różne instytucje (głównie banki) cały czas uczulają swoich klientów, aby zwracali uwagę na „zieloną kłódeczkę” w adresie strony internetowej, część przestępców wyposaża swoje strony w certyfikaty wystawione na nazwiska tzw. słupów, aby i one wyglądały jak najbardziej oryginalnie, np. przykład powyżej ze stroną mBanku. Poza tym cały czas powinniśmy wypatrywać ewentualnych literówek, błędów gramatycznych lub stylistycznych albo wykorzystania grafik ze starszych wersji prawdziwej strony bądź używania trochę innej palety barw niż oryginalnej.

- Rozmowa telefoniczna

Phishingowa rozmowa telefoniczna (czyli Vishing) jest wykorzystywana przez przestępców głównie przeciwko seniorom, którzy nie zawsze umieją posługiwać się nowoczesną technologią i pozostają poza zasięgiem większości oszustw internetowych. Najczęstszymi scenariuszami są rozmowy „na wnuczka”, „na policjanta” i „na pracownika banku”. Rekomendacje dla seniorów zawarliśmy w naszym artykule z okazji Dnia Seniora.

We wszystkich tych przypadkach do ofiary dzwoni atakujący, podając się za osobę, która ma uzasadniony powód kontaktu. „Wnuczek” jest w nagłej potrzebie i potrzebuje pożyczyć pieniądze, które szybko odda. „Policjant” informuje, że prowadzi śledztwo przeciwko oszustom naciągającym starsze osoby przez telefon i potrzebuje pieniędzy od swojego rozmówcy, aby użyć ich w tajnej akcji, które odda od razu jej zakończeniu. Natomiast „pracownik banku” dzwoni, powołując się na względy bezpieczeństwa, i prosi albo o dane dostępowe do konta lub zainstalowanie aplikacji do zdalnej weryfikacji na Twoim telefonie lub komputerze.

Wśród powyższych przykładów ataków możemy zaobserwować stosowanie przynajmniej jednej z reguł Cialdiniego. W scenariuszu z wnuczkiem mamy do czynienia z regułą sympatii (bo jak to nie pomóc wnuczkowi, nawet jeśli słabo się go pamięta) lub regułą autorytetu w przypadku podawania się za policjanta czy pracownika banku.

W każdym przypadku atakujący chce posłużyć się presją czasu, tak aby ofiara nie miała czasu na spokojną analizę sytuacji oraz tym, że nie można dzwoniącego bezpośrednio zweryfikować. Skuteczną obroną może być właśnie podejście do takiej podejrzanej rozmowy „na spokojnie”. Potencjalna ofiara powinna dokładnie wypytać się o wszystko w związku z daną sprawą, możliwe jest też, że dzwoniący straci cierpliwość lub uzna, że nic nie wskóra.

Podsumowanie

Innym dobrym rozwiązaniem jest przeprowadzenie weryfikacji, tak jak to robimy w Demagogu i zdobyć informacje u pierwotnego źródła, czyli zadzwonić lub odwiedzić najbliższy komisariat, placówkę banku lub zaufanego członka rodziny. Warto zawsze podejść do każdej z wiadomości (SMS-u/telefonu/maila) na chłodno i uruchomić krytyczne myślenie. Pamiętajmy, że przestępczość wraz z rozwojem Internetu staje się coraz bardziej zaawansowana, a jej działania są trudniejsze do zidentyfikowania.

*Jeśli znajdziesz błąd, zaznacz go i wciśnij Ctrl + Enter