Informujemy o najważniejszych wydarzeniach ze świata fact-checkingu.

Kampanie hack-and-leak. Czy namieszają przed wyborami w Polsce?

Wszyscy pewnie doskonale pamiętamy tzw. „aferę Dworczyka”, której następstwa ciągną się do chwili obecnej. Maile, mające pochodzić ze skrzynek polskich polityków, ujawniane są do dzisiaj, wywołując emocje i pogłębiając podziały polityczne w społeczeństwie. To przykład kampanii, która ma wywoływać chaos w naszym kraju. Zobaczcie, na czym polegają operacje typu hack-and-leak.

Kampanie hack-and-leak. Czy namieszają przed wyborami w Polsce?

Kampanie hack-and-leak. Czy namieszają przed wyborami w Polsce?

Wszyscy pewnie doskonale pamiętamy tzw. „aferę Dworczyka”, której następstwa ciągną się do chwili obecnej. Maile, mające pochodzić ze skrzynek polskich polityków, ujawniane są do dzisiaj, wywołując emocje i pogłębiając podziały polityczne w społeczeństwie. To przykład kampanii, która ma wywoływać chaos w naszym kraju. Zobaczcie, na czym polegają operacje typu hack-and-leak.

Postępująca cyfryzacja życia sprawia, że cyberprzestępcy mają coraz więcej możliwości przeprowadzania wrogich kampanii. Dotyczy to zarówno zwykłych użytkowników internetu, jak i elit politycznych, czy też wojskowych. Każdy w pewnym stopniu – mniejszym lub większym – jest obecny w sieci, a to stwarza ryzyko. Jakie? Chociażby zhakowania naszych kont w usługach internetowych (np. poczcie elektronicznej) i ujawnienia skradzionych danych.

Hack-and-leak. Co to takiego?

Na termin hack-and-leak mogliście przypadkiem natrafić, czytając doniesienia medialne na temat działań cyberprzestępców zainteresowanych np. cyberszpiegostwem. Odnosi się on do kampanii mających na celu naruszenie bezpieczeństwa określonego podmiotu (nie tylko osoby, ale również instytucji, organizacji itp.), a następnie kradzieży informacji i ich wykorzystania (np. ujawnienia). W przypadku tego typu ataków zagrożenie jest szczególnie poważne, jeśli mówimy o osobach publicznych i agencjach państwowych/wojskowych. Wynika to z faktu, że zazwyczaj dysponują one danymi wyższej wartości. Stąd często to właśnie osoby rozpoznawalne stają się celem kampanii hack-and-leak.

Pierwszy etap: hack

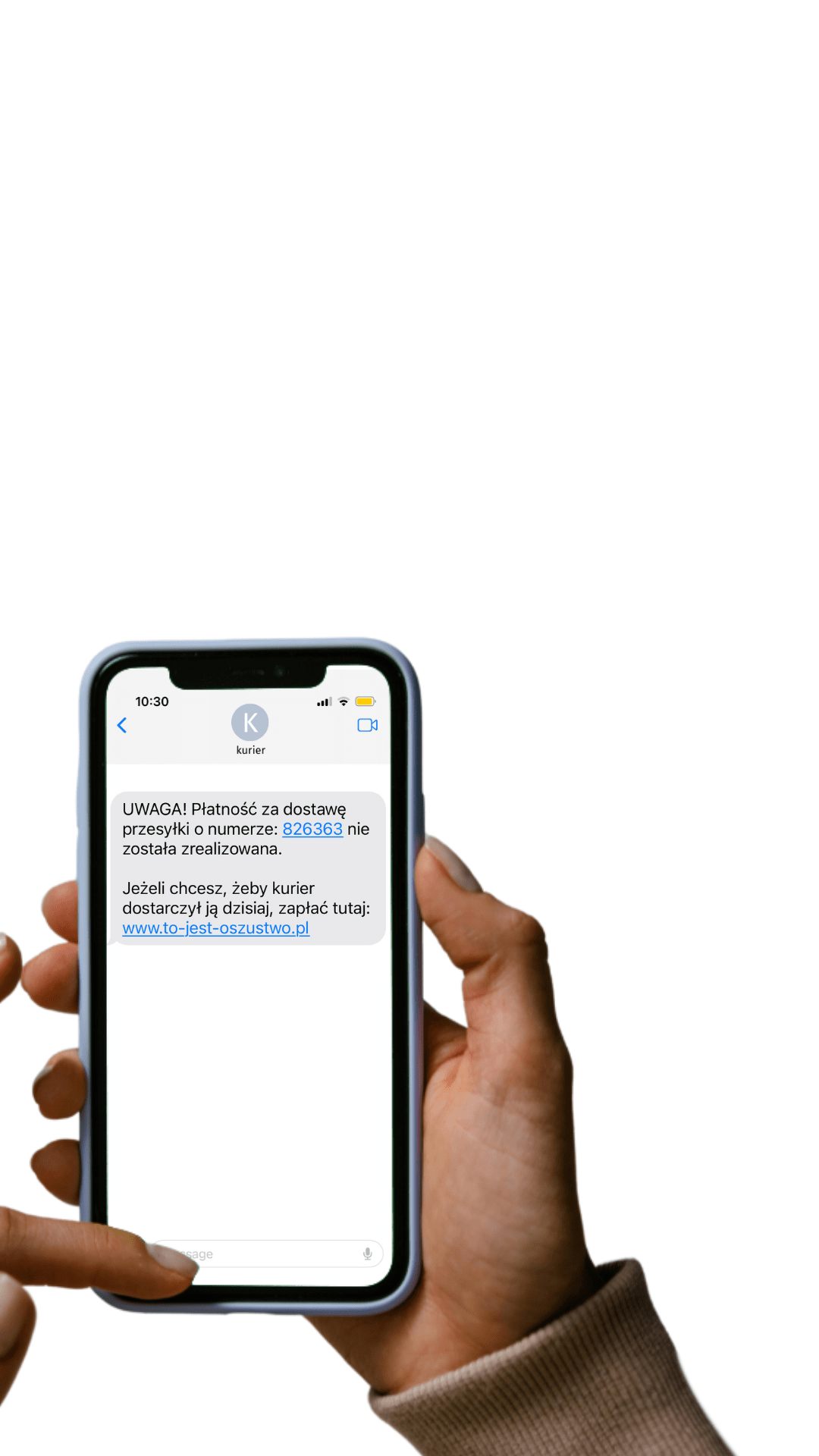

Jak może dojść do włamania (czyli hack)? Scenariuszy jest wiele. Można wspomnieć o np. phishingu, gdzie ofiara otrzymuje wiadomość z linkiem lub załącznikiem – i to właśnie działania socjotechniczne stanowią początkowy wektor cyberataku.

Zaproszeniem dla atakujących jest brak odpowiednich zabezpieczeń konta i niestosowanie się do podstawowych zasad cyberhigieny (słabe hasła, nieużywanie uwierzytelniania wieloskładnikowego, jedno hasło do wielu kont itd.). To pozwala im bez większego trudu uzyskać dostęp do np. skrzynek poczty elektronicznej.

Hakerzy, haktywiści działający na rzecz wrogich reżimów lub zwyczajni cyberprzestępcy (za kampanią mogą stać różne podmioty) sprawnie wykorzystują również luki w oprogramowaniu. Dzięki temu mogą uzyskać dostęp do naszego urządzenia i np. wykraść dane z dysku. Dlatego warto regularnie instalować aktualizacje, szczególnie te zawierające łatki zabezpieczające, o czym często informuje producent oprogramowania.

Drugi etap: leak

Kiedy atakujący posiądą interesujące ich informacje, mają wiele możliwości ich wykorzystania. Mogą je ujawnić w sieci (leak) w niezmienionej formie lub też zmanipulować w taki sposób, aby wzmocnić szkodliwość kampanii.

Jej stopień „dotkliwości” – a co za tym idzie, zamierzonej przez spraców skuteczności – zależy od wielu czynników, m.in. od osoby, której dotyczy (inaczej w przypadku polityka powiązanego z partią rządzącą, niż „przeciętnego Kowalskiego”) oraz informacji, jakie obejmuje (intymne, prywatne czy też kontrowersyjne kwestie w większym stopniu przykuwają uwagę szerszej publiczności).

Widzimy więc, że leak może stanowić istotny element większych działań, np. kampanii dezinformacyjnych lub operacji wpływu.

„Afera Dworczyka”

Przykłady wszyscy dobrze znamy. Z perspektywy Polski, najbardziej rozpoznawalna jest tzw. „afera Dworczyka” zapoczątkowana w 2021 r. Jak przekazał rząd, wrogie działania obejmowały tysiące kont mailowych i w social mediach polityków, osób publicznych i innych obywateli – np. dziennikarzy. Kampania polegała na włamywaniu się na profile i skrzynki użytkowników, a następnie ujawnianiu skradzionych informacji. Jedną z ofiar był związany z PiS Michał Dworczyk (szef gabinetu premiera w latach 2017-2022). Po czasie Stanisław Żaryn (pełnomocnik rządu ds. bezpieczeństwa przestrzeni informacyjnej RP) przekazał, że ABW i SKW przenalizowały incydent i ustaliły, że za działaniami stoi grupa UNC1151 powiązana z rosyjskimi specsłużbami. Potwierdził to także Jarosław Kaczyński (prezes PiS, obecnie także wicepremier).

Najważniejsi polscy urzędnicy, ministrowie, posłowie różnych opcji politycznych byli przedmiotem ataku cybernetycznego. (…) Analiza naszych służb oraz służb specjalnych naszych sojuszników pozwala na jednoznaczne stwierdzenie, że atak cybernetyczny został przeprowadzony z terenu Federacji Rosyjskiej. Jego skala i zasięg są szerokie. Jarosław Kaczyński (wypowiedź z dnia 18.06.2021 r.)

Więcej o „aferze Dworczyka” pisaliśmy na łamach Demagoga w tekście, w którym Witold Jurasz celnie przewidywał źródła włamań.

Więcej przypadków w Europie

Choć „koszula bliższa ciału”, to należy również przytoczyć przykłady z innych krajów. Jednym z nich jest Francja, gdzie w 2017 r. podjęto próbę wpłynięcia na wybory prezydenckie, właśnie posługując się m.in. metodą hack-and-leak. We wspominanym okresie na platformach społecznościowych i w rosyjskich mediach ujawniono informacje, które rzekomo miały zostać skradzione ze skrzynki Emmanuela Macrona.

Podobny incydent odnotowano również w Wielkiej Brytanii. W 2019 r. skradziono dokumenty znajdujące się na skrzynce ówczesnego ministra handlu. Pozyskane przez atakujących materiały zostały ujawnione. Celem było wpłynięcie na zmianę premiera na Wyspach.

Polska przed wyborami

To powinno być ostrzeżenie dla środowiska politycznego w Polsce. Przed nami wybory. Czas, w którym podmioty z zewnątrz będą próbowały coś ugrać dla siebie, a przy okazji namieszać w kraju. Jedną z metod, po którą mogą sięgnąć to właśnie hack-and-leak. Na problem ten, zwłaszcza w kontekście operacji ze strony Białorusi i Rosji, zwracał uwagę w rozmowie z CyberDefence24.pl dr Filip Bryjka (analityk PISM). Jego zdaniem tego typu kampanie będą kontynuowane, dlatego tak ważne jest zadbanie o cyberbezpieczeństwo na każdym szczeblu.

Wspieraj niezależność!

Wpłać darowiznę i pomóż nam walczyć z dezinformacją, rosyjską propagandą i fake newsami.

*Jeśli znajdziesz błąd, zaznacz go i wciśnij Ctrl + Enter