Informujemy o najważniejszych wydarzeniach ze świata fact-checkingu.

Oszustw internetowych coraz więcej. Najpopularniejszy wciąż phishing

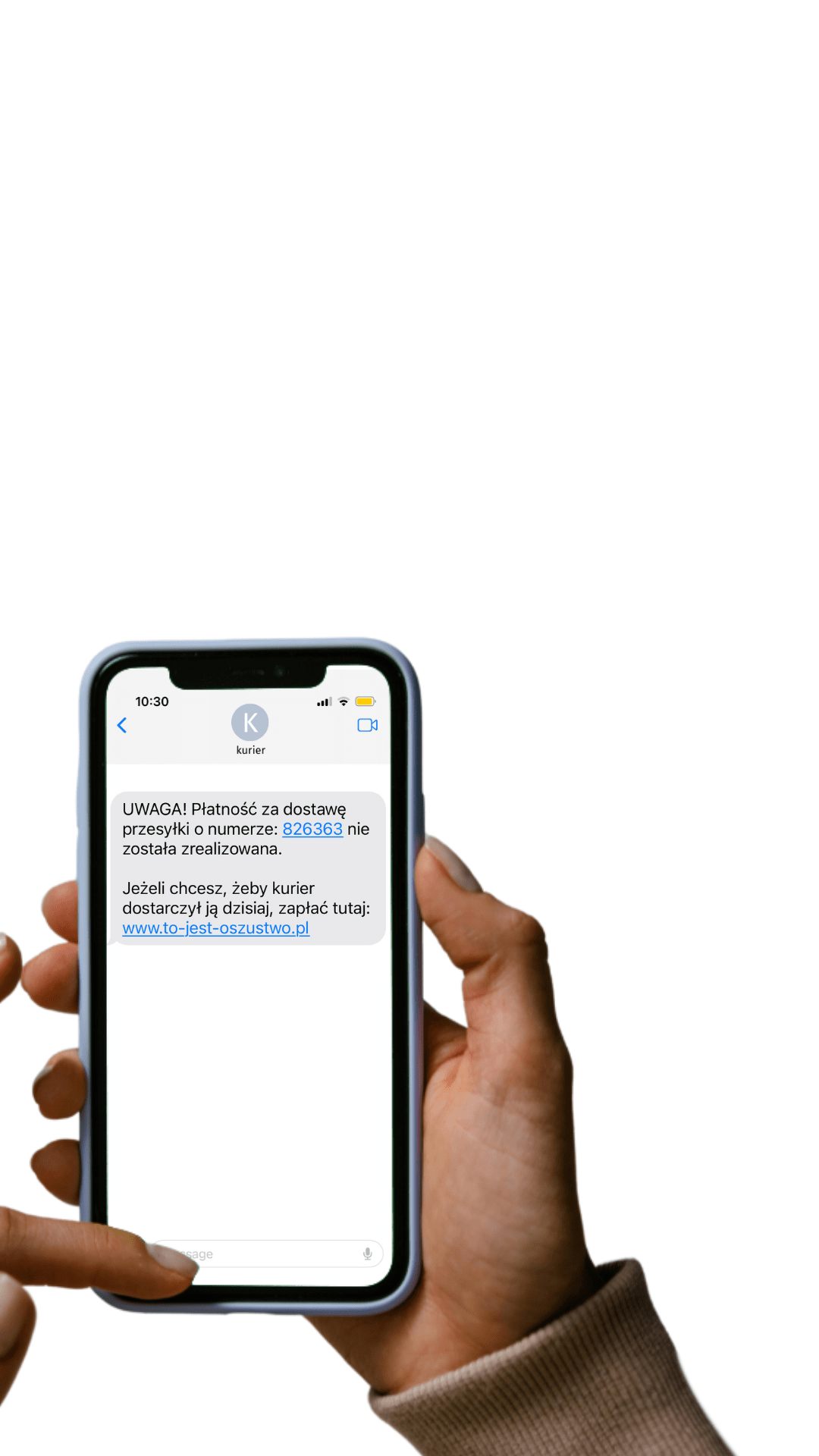

Oszustwa na Brzoskę czy Cejrowskiego – to niestety codzienny obrazek w internecie. Według danych CERT liczba scamów rok do roku rośnie. Rozwiązania wdrażane przez platformy internetowe nie są skuteczne. Oszuści znajdują sposoby, aby je obejść.

fot. Pexels / Modyfikacje: Demagog

Oszustw internetowych coraz więcej. Najpopularniejszy wciąż phishing

Oszustwa na Brzoskę czy Cejrowskiego – to niestety codzienny obrazek w internecie. Według danych CERT liczba scamów rok do roku rośnie. Rozwiązania wdrażane przez platformy internetowe nie są skuteczne. Oszuści znajdują sposoby, aby je obejść.

Dane opublikowane w raporcie „Krajobraz bezpieczeństwa polskiego internetu” CERT Polska pokazują, że ubiegły rok był pod względem zgłoszeń rekordowy – wpłynęło ich 371 089, z czego 210 360 zweryfikowano jako incydenty dotyczące cyberbezpieczeństwa i na tej podstawie zarejestrowano 80 267 unikalnych incydentów.

Liczba zarejestrowanych incydentów z roku na rok rośnie. W bieżącym roku zanotowano stuprocentowy przyrost ich liczby w stosunku do roku poprzedniego (w 2022: 39 693).

Jak podaje zespół reagowania na incydenty bezpieczeństwa, działający w strukturach NASK, pod względem zgłoszeń ubiegły rok był rekordowy ze względu na uruchomienie nowego, bezpłatnego numeru 8080 do zgłaszania incydentów oraz ze względu na kampanie informacyjne (s. 7). CERT przyjmuje zgłoszenia przez SMS, formularz na stronie, numer telefoniczny, e-mail i pocztą tradycyjną.

Coraz więcej oszustw na „łatwy zarobek”

W 2023 roku CERT zablokował w sumie 80 tys. szkodliwych domen, w tym 32 tys. związanych z fałszywymi inwestycjami. Oszustwa na inwestycje okazały się najczęściej występującym celem phishingu w ubiegłym roku.

Oszuści wykorzystujący mechanizmy reklamowe takie jak linki sponsorowane zachęcają użytkowników internetu do przejścia na internetowe strony oszustów. Wystarczy kliknąć w reklamę, np. zawierającą sensacyjny nagłówek, wykorzystującą wizerunek kogoś znanego albo podszywającą się pod znany portal.

Po kliknięciu użytkownik przenoszony jest na stronę o fałszywej inwestycji, na której znajduje formularz kontaktowy. Za pomocą tego formularza oszuści wyłudzają dane. Do użytkownika dzwoni „konsultant”, który namawia do podpisania umowy, do przelania pieniędzy, a nawet do zainstalowania oprogramowania, które przejmuje zdalnie komputer i telefon.

Wykorzystany wizerunek znanych osób

Użytkownicy, którzy chcą zweryfikować ofertę inwestycji i zaczną przeszukiwać internet w poszukiwaniu informacji, mogą natknąć się na fałszywe recenzje, często bardzo wysoko pozycjonowane w wyszukiwaniach Google. Recenzje wykorzystują fałszywe wizerunki znanych osób, aby się uwiarygodnić. Przykładowo: w 2022 roku CERT ostrzegał o reklamach z wizerunkami piłkarzy reprezentacji Polski.

W tym roku scamerzy, do reklamowania fałszywej inwestycji, wykorzystali wizerunek Rafała Brzoski, prezesa firmy Inpost, oraz logo serwisu money.pl. Inna taka reklama przedstawiała wypowiedź Wojciecha Cejrowskiego przerobioną przez sztuczną inteligencję i zachęcającą do rejestracji na platformie inwestycyjnej przypominającej artykuł na money.pl.

Celebryci, zbiórki pomocowe i pornografia

Oszustwa inwestycyjne to nie wszystko. CERT zaobserwował działalność oszustów także na innych polach. W 2024 roku zauważono trend związany z reklamami produktów medycznych wykorzystującymi wizerunki osób wyglądających jak lekarze lub dziennikarze, co miałoby poświadczać skuteczność danego leku.

Strony, na które zostaliśmy przeniesieni po kliknięciu w te reklamy, są często stylizowane na znane portale informacyjne, jak np. TVP Info lub strony Ministerstwa Zdrowia. Oszuści wykorzystują także pomoc dla ofiar powodzi w województwie dolnośląskim do tworzenia fałszywych zbiórek (np. przez podszywanie się pod WOŚP), a nawet – treści pornograficznych, aby reklamować środki na potencję.

Według zespołu CERT oszuści wykorzystali wizerunek ponad 139 osób publicznych, m.in. polityków, sportowców, dziennikarzy i aktorów. Reklamy zawierają spreparowane grafiki i krzykliwe nagłówki dotyczące kontrowersyjnych informacji, mających zachęcić użytkownika do kliknięcia.

Czym jest cloaking?

Te wszystkie metody oszustw są skuteczne, dlatego że oszuści potrafią ominąć mechanizmy weryfikacyjne platform. Robią to za pomocą tzw. cloakingu, czyli zestawu metod, za pomocą których wyświetlają podczas weryfikacji inną stronę lub reklamę niż ta, która faktycznie trafia do użytkownika.

Oszuści sprawdzają, z jakiej przeglądarki, z jakiego systemu operacyjnego, z jakiego adresu IP lub przez jaki link dany użytkownik wszedł na stronę i w zależności od parametrów, wyświetlają zwykły portal lub właściwą stronę z oszustwem. Oszukana strona nie wyświetli się użytkownikowi, który może być analitykiem, botem albo wchodzi z adresów odpowiadających adresom IP takich instytucji jak NASK, KNF lub należącym do firm Google i Meta.

Przy takiej metodzie oszustwa trudne jest również raportowanie szkodliwych reklam, dlatego że nie zawsze udaje się wyszukanie takich treści (wyświetlają się one w zależności od algorytmu), a tych już znalezionych nie da się zalinkować.

Z tego powodu Meta wprowadziła Bibliotekę Reklam (Ad Library). Ta metoda też nie zawsze działa. Często w bibliotece pojawia się inna treść niż ta wyświetlana odbiorcy, ponieważ oszuści stosują kilka wersji tej samej reklamy. Treści mogą się tam pojawiać z opóźnieniem, nawet 24-godzinnym, podczas gdy sama reklama już trafiła do użytkowników.

Zabezpieczenia Mety są niewystarczające

Technik cloakingu jest więcej. Oszuści potrafią ukrywać treść fałszywej reklamy w ramach większego obrazu albo wplatać w długi, zapętlony film. Wykorzystują także luki istniejące w menedżerze reklam Facebooka, np. po to, aby umieścić za pomocą menedżera reklamy inny link niż ten, w który faktycznie klikamy – i nie jest to sprawdzane przez Metę.

Według ekspertów CERT sposób reagowania na zgłoszenia przez platformy społecznościowe nie jest wystarczający. Zgłoszenia wysyłane przez internautów często nie są przyjmowane – Meta zamyka je po tygodniu bez usunięcia reklamy.

Jeżeli się zastanawiacie dlaczego na naszym profilu na Facebooku nie ma posta o (nie)skuteczności mechanizmów blokowania szkodliwych postów to dlatego, że mechanizm blokowania (nie)szkodliwych postów był bardziej niż skuteczny🥲. https://t.co/A5eyFYG3fG pic.twitter.com/k3ACxQjpyH

— CERT Polska (@CERT_Polska) November 25, 2024

CERT przetestował to samodzielnie i na 122 zgłoszone reklamy, usunięto tylko 10, a 6 nie otrzymało żadnej informacji zwrotnej. Warto w tym miejscu wspomnieć, że Meta usunęła post CERT na Facebooku poświęcony omawianemu raportowi i „nieskuteczności mechanizmów blokowania szkodliwych postów” – ze względu na „wprowadzanie w błąd”.

Lista CERT. Możesz zgłosić podejrzane strony

Od 2020 roku działa w Polsce Lista ostrzeżeń przed niebezpiecznymi stronami. CERT na bieżąco uzupełnia ją o nazwy niebezpiecznych domen, które oszukują użytkowników sieci i wyłudzają od nich dane.

Lista jest wykorzystywana przez operatorów telekomunikacyjnych, firmy, organizacje i innych użytkowników internetu do automatycznego blokowania szkodliwych domen. Od początku jej istnienia wielu operatorów przystąpiło do tej inicjatywy w porozumieniu z Prezesem UKE, NASK i Ministerstwem Cyfryzacji, dzięki czemu blokowanie połączeń do klientów tych sieci dzieje się automatycznie.

Rok 2023 był ważny dla funkcjonowania listy, ponieważ weszły przepisy ustawy o zwalczaniu nadużyć w komunikacji elektronicznej. Przepisy te dały inicjatywie umocowanie prawne oraz były podstawą do stworzenia ścieżki odwoławczej dla domen umieszczonych na liście.

Wysyłanie zgłoszeń na numer 8080 (lub inną dostępną drogą kontaktu) skutkuje dodaniem domeny do Listy ostrzeżeń, jeśli zespół rozpatrzył sprawę pozytywnie. W ubiegłym roku eksperci z CERT uruchomili drugą wersję Listy ostrzeżeń z nowymi rozwiązaniami. Główna zmiana polega na tym, że domeny są blokowane na 6 miesięcy, a po tym czasie, jeśli nadal będą zawierały szkodliwe treści, zostaną dodane ponownie jako nowy wpis.

Wspieraj niezależność!

Wpłać darowiznę i pomóż nam walczyć z dezinformacją, rosyjską propagandą i fake newsami.

*Jeśli znajdziesz błąd, zaznacz go i wciśnij Ctrl + Enter