Omawiamy ważne fakty dla debaty publicznej, a także przedstawiamy istotne raporty i badania.

Ten artykuł ma więcej niż 3 lata. Niektóre dane mogą być nieaktualne. Sprawdź, jak zmieniała się metodologia i artykuły w Demagogu.

Prochińskie kampanie internetowe. Nowe taktyki i rozwiązania

Ten artykuł ma więcej niż 3 lata. Niektóre dane mogą być nieaktualne. Sprawdź, jak zmieniała się metodologia i artykuły w Demagogu.

Prochińskie kampanie internetowe. Nowe taktyki i rozwiązania

Analitycy amerykańskiej firmy FireEye zajmującej się wykrywaniem i analizowaniem zagrożeń w cyberprzestrzeni opublikowali na swoim blogu artykuł, w którym opisali nowy rodzaj taktyk wykorzystywanych przez fałszywe konta rozpowszechniające treści prochińskie.

Już w 2019 roku wiele firm zajmujących się analizami bezpieczeństwa zauważyło, że na głównych portalach społecznościowych takich jak Facebook, Twitter i YouTube istnieją sieci nieautentycznych kont, które koncentrowały się głównie na dyskredytowaniu prodemokratycznych protestów w Hongkongu. Natomiast niedawno pracownicy FireEye zaobserwowali, że zasięg działań prochińskich kampanii powiększył się o 30 nowych platform społecznościowych, 40 stron internetowych oraz niszowe fora.

Poszerzono także zakres języków, w jakich publikowano i publikuje się treści prochińskie. Poza angielskim i chińskim w użyciu są teraz także: rosyjski, niemiecki, hiszpański, koreański i japoński. Poczynione obserwacje wskazują, że osoby stojące za kampaniami dezinformacyjnymi/propagandowymi postanowiły zwiększyć swoją obecność w Internecie, chcąc dotrzeć w ten sposób do różnych odbiorców na całym świecie.

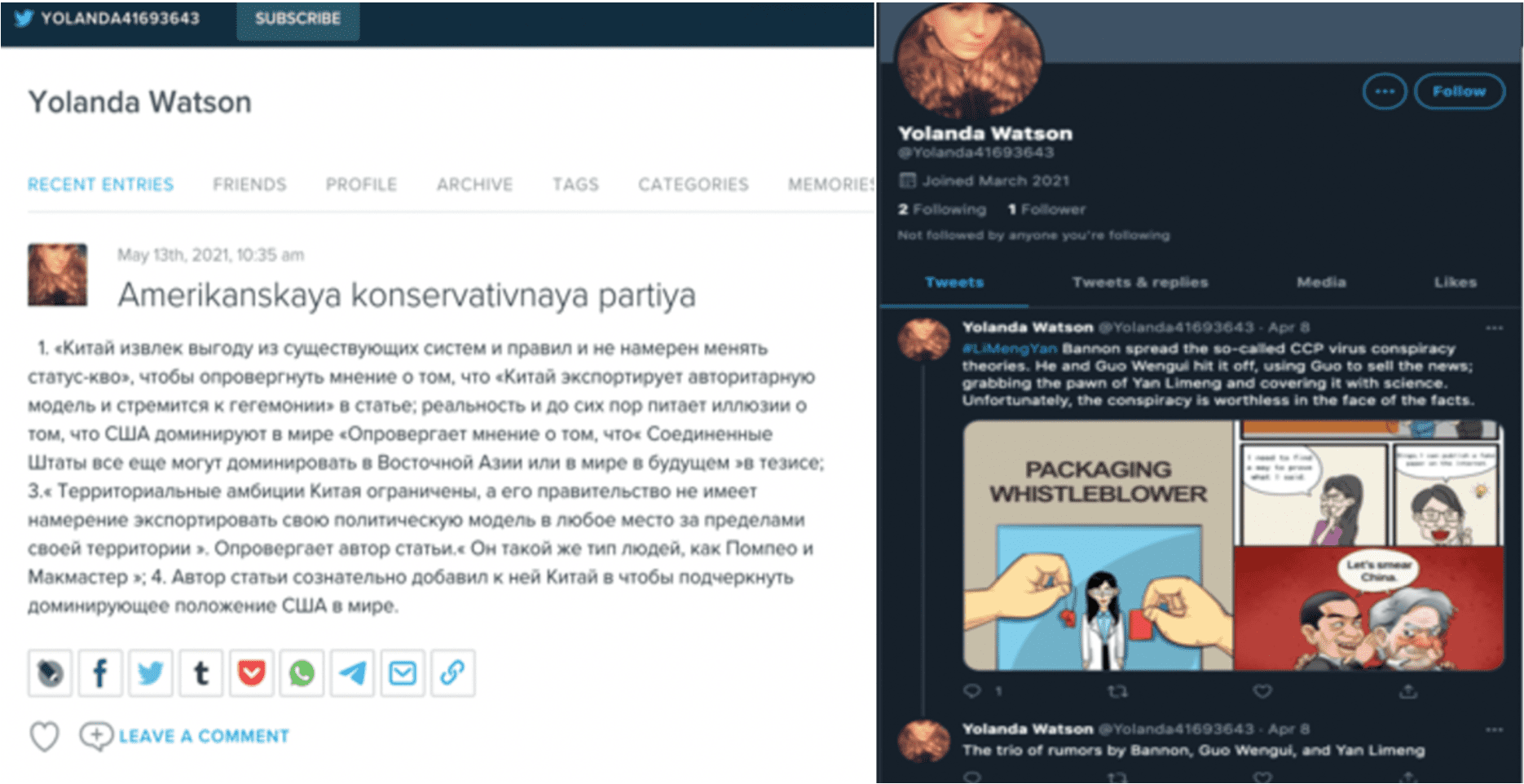

Analiza wykazała zamieszczanie tysięcy identycznych postów na platformach takich jak Vimeo, Vkontakte czy TikTok dotyczących Guo Wengui (kontrowersyjny chiński dysydent), Steve’a Bannona (szef kampanii wyborczej Donalda Trumpa) i chińskiej wirusolog dr Li-Meng Yan, którzy byli określeni jako „kłamcy” w związku z twierdzeniem dr Yan, że wirus SARS-CoV-2 został stworzony w chińskim laboratorium.

Konto LiveJournal (po lewej) łączy się z kontem na Twitterze (po prawej), konta mają identyczne zdjęcie profilowe i nazwę użytkownika. Źródło: FireEye

Dochodzą do tego wpisy w języku rosyjskim na portalu LiveJournal twierdzące, że to amerykański Fort Detrick (ośrodek badań armii amerykańskiej nad bronią biologiczną) był najprawdopodobniej źródłem koronawirusa, a nie chińskie Wuhan. Narracja ta długo była promowana przez chińskie państwowe media od początku 2020 roku. Odkryto także niemiecko- i hiszpańskojęzyczne wpisy na LiveJournal i na argentyńskiej stronie Taringa, które również próbowały podać w wątpliwość pochodzenie COVID-19. Posty w języku niemieckim na LiveJournal powoływały się na niepotwierdzone badania, twierdząc, że COVID-19 mógł pojawić się w USA przed styczniem 2020 roku, podczas gdy posty w języku hiszpańskim na portalu Taringa wskazywały, że źródłem COVID-19 był wspomniany amerykański Fort Detrick.

Inna nowa taktyka zauważona przez analityków FireEye realizowana przez prochińskie konta na portalach społecznościowych polega na nawoływaniu do działań poza Internetem – jak np. protest 24 kwietnia 2020 roku w Nowym Jorku zorganizowany przez Amerykanów azjatyckiego pochodzenia w celu zwalczania domniemanych kłamstw dr Li-Meng Yan, Guo Wengui i Steve’a Bannona. Po 24 kwietnia na wielu portalach ogłoszono twierdzenia o sukcesie protestu i jako wzmocnienie tego przekazu dodawano zmanipulowany obraz, w którym twarz dr Yan została nałożona na znak trzymany przez rzekomego protestującego.

Zmanipulowane zdjęcie twarzy dr Yan na znaku (po lewej) udostępnione na platformach społecznościowy (oryginalne zdjęcie po prawej). Źródło: FireEye

Pomimo tego nie zaobserwowano żadnych działań wskazujących na to, że wezwania do protestów były skuteczne. Jednak trzeba potraktować to jako wczesne ostrzeżenie, że osoby stojące za tą działalnością mogą zacząć badać możliwość wykorzystania bardziej bezpośrednich środków wpływania na wewnętrzne sprawy USA.

Powyższe rozważania specjalistów firmy FireEye trzeba potraktować jako wczesną diagnozę działań, jakie mogę być realizowane w naszym kraju. Potencjalne kampanie dezinformacyjne skierowane na określone cele mogą być nakierowane nie tylko na polskich internatów (poprzez portale takie jak Facebook, Twitter, Instagram, Wykop), ale także na mieszkających w Polsce obcokrajowców zza wschodniej granicy (poprzez takie strony jak: Vk.com, Ok.ru czy komunikator Telegram). W ramach tych kampanii może mieć miejsce nie tylko rozpowszechnianie zmanipulowanych lub fałszywych treści, lecz także nawoływanie do konkretnych działań w celu szerzenia niepokoju.

Artykuł powstał w ramach projektu „Fakty w debacie publicznej”, realizowanego z dotacji programu „Aktywni Obywatele – Fundusz Krajowy”, finansowanego z Funduszy EOG.

Wspieraj niezależność!

Wpłać darowiznę i pomóż nam walczyć z dezinformacją, rosyjską propagandą i fake newsami.

*Jeśli znajdziesz błąd, zaznacz go i wciśnij Ctrl + Enter