Informujemy o najważniejszych wydarzeniach ze świata fact-checkingu.

Socjotechnika a media społecznościowe. Jak uchronić się przed sztuczkami cyberprzestępców?

Media społecznościowe to nie tylko miejsce zawierania nowych znajomości i obserwowania znajomych. To coraz częściej narzędzie wykorzystywane przez internetowych oszustów do ataków socjotechnicznych. Ich cel może być różny: wyłudzenie poufnych informacji, danych karty płatniczej czy zrobienie pierwszego kroku w kampanii wymierzonej w osobę prywatną, firmę lub instytucję.

Ten artykuł publikujemy w ramach współpracy Stowarzyszenia Demagog z portalem CyberDefence24 (Grupa Defence24).

Fot. Magnus Mueller / Pexels / Modyfikacje: Demagog

Socjotechnika a media społecznościowe. Jak uchronić się przed sztuczkami cyberprzestępców?

Media społecznościowe to nie tylko miejsce zawierania nowych znajomości i obserwowania znajomych. To coraz częściej narzędzie wykorzystywane przez internetowych oszustów do ataków socjotechnicznych. Ich cel może być różny: wyłudzenie poufnych informacji, danych karty płatniczej czy zrobienie pierwszego kroku w kampanii wymierzonej w osobę prywatną, firmę lub instytucję.

Ten artykuł publikujemy w ramach współpracy Stowarzyszenia Demagog z portalem CyberDefence24 (Grupa Defence24).

Słowem wprowadzenia, socjotechnika to zespół działań, który wykorzystuje ludzkie słabości w oparciu o psychologiczne aspekty naszej natury. Prowadzi do zmanipulowania ofiary, by osiągnąć określony cel. Bazując na emocjach i zdobytej wiedzy, sprawca bardzo często wykorzystuje ofiarę, wzbudzając w niej ciekawość czy poczucie winy lub z drugiej strony – bezmyślność i naiwność.

Schematów działania oszustów jest bardzo wiele, w zależności od ich pomysłu, a im precyzyjniejszy plan, tym trudniej domyślić się, że po drugiej stronie ekranu nie siedzi np. nasz znajomy, współpracownik czy „internetowa miłość”.

Scenariusz pierwszy: 43-letni mężczyzna za pośrednictwem jednego z komunikatorów poznał kobietę, która miała podawać się za żołnierkę, przebywającą na misji pokojowej w Syrii. Korespondencja trwała ponad miesiąc, ofiara widziała jedynie fałszywe zdjęcie swojej wirtualnej ukochanej. Najpierw przestępca nawiązał relację, zdobył zaufanie, a później poprosił o… pieniądze. W jednym z artykułów opisujemy przykład wirtualnej miłości na „żołnierkę z syryjskiej misji”, która kosztowała 43-latka 78 tys. zł.

Scenariusz drugi: ponad 90 tys. zł straciła 50-letnia mieszkanka Konina, która padła ofiarą oszusta. Do kobiety zadzwonił mężczyzna i podał się za pracownika banku. Powiedział, że jej pieniądze są zagrożone i namówił ją do zainstalowania aplikacji, która rzekomo miała ochronić oszczędności.

Niestety przytoczone historie są prawdziwe i okazały się bardzo kosztowne dla ofiar. Opierały się właśnie na socjotechnice – wykorzystaniu słabości osób, które uwierzyły oszustowi.

Scenariusz trzeci: atrakcyjny mężczyzna lub kobieta (a w rzeczywistości fikcyjna osoba, stworzona przez hakerów) prosi ofiarę poznaną na Tinderze o numer telefonu, który ma służyć nawiązaniu bliższej znajomości. Numer powiązany z komunikatorem WhatsApp pozwala na identyfikację jego posiadacza i powiązanie go z innymi profilami w mediach społecznościowych. To natomiast przekłada się na możliwość pozyskania informacji na temat ofiary: zainteresowań, bliskich osób, polubionych stron, historii wpisów – jak na dłoni ma charakterystykę kobiety/mężczyzny, którą chce oszukać, by uderzyć w jego/jej „czułe punkty”. Dodatkowo cyberprzestępcy mogą wykradać cudze dane i zdjęcia, korzystając z nich w kolejnych złośliwych kampaniach.

Socjotechnika a media społecznościowe

Zwykle scenariusze te są bardzo często realizowane w oparciu o media społecznościowe: Facebook, Twitter, Instagram czy komunikatory jak np. WhatApp lub aplikacje randkowe, jak np. Tinder. To miejsca, które są idealnym środowiskiem do „łowienia ofiary”.

Kilka dni temu opisywaliśmy na łamach CyberDefence24.pl, że serwis dla profesjonalistów LinkedIn, który – choć wydawałoby się, że nie będzie miał takiego problemu – zmaga się z rosnącą falą fałszywych profili wykorzystywanych przez cyberprzestępców. Stąd zdecydowano się na wprowadzenie nowych funkcji bezpieczeństwa, które mają potwierdzać autentyczność profilu.

Jak w tym przypadku działają hakerzy w czarnych kapeluszach (ang. black hat)? Jedna z metod to założenie fejkowego profilu ze zdjęciem wygenerowanym przez sztuczną inteligencję. Następnie stworzenie sekcji z fałszywym doświadczeniem i budowanie siatki znajomych. Coraz większa ich liczba sprawia, że na pierwszy rzut oka wydaje się, iż taka osoba pochodzi z tego samego „środowiska”, więc musi budzić zaufanie.

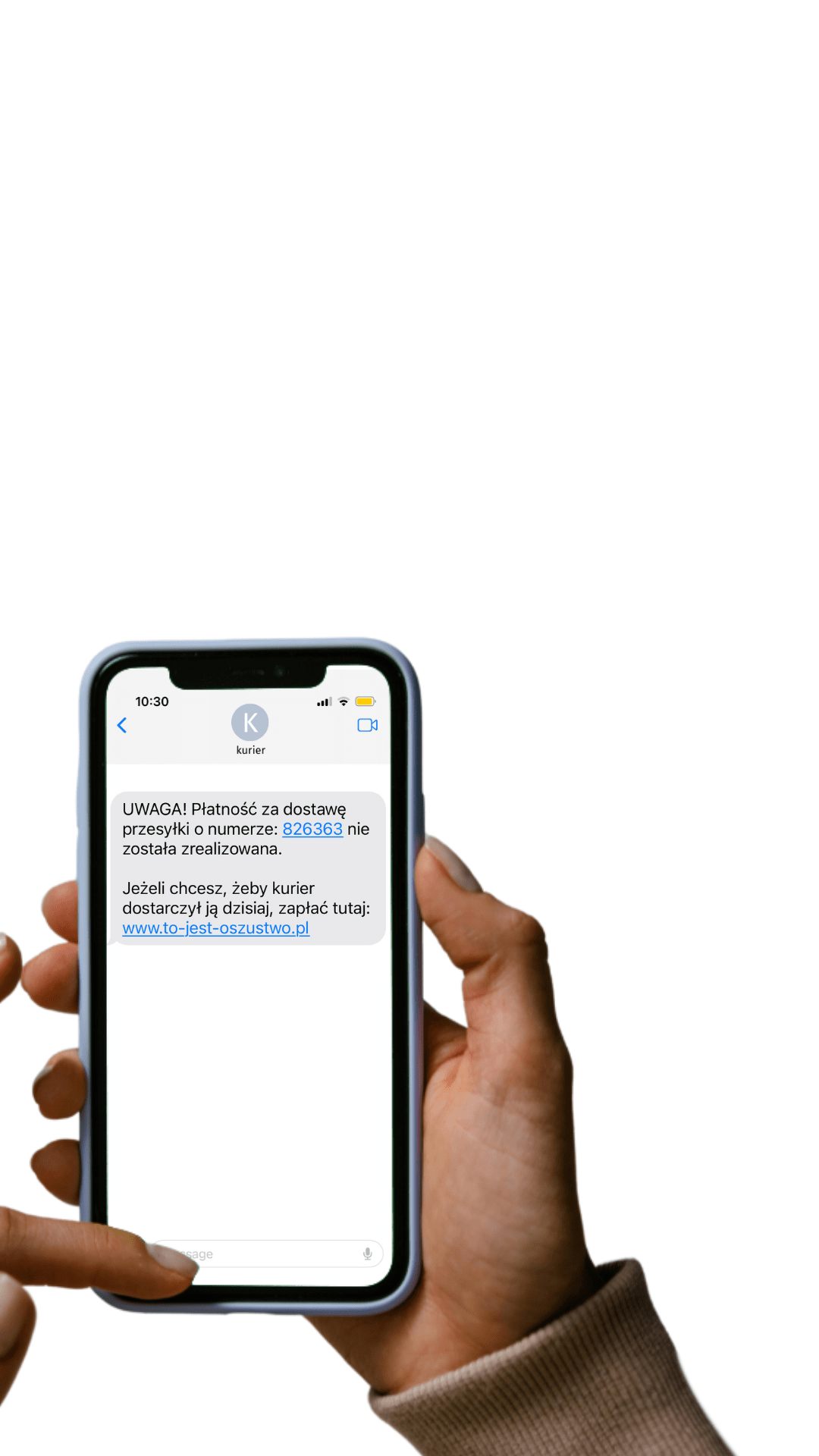

Kolejny krok to zastawianie pułapek na ofiary – pisanie do wybranych osób np. z prośbą o poradę. Kiedy internetowa relacja zostanie nawiązana i pojawi się nić porozumienia, np. w związku z dyskusją na wspólne tematy, następuje kolejna faza: atak. I tu może nastąpić wysyłka np. linku, który będzie przekierowaniem do fikcyjnej strony, a wpisanie na niej swoich danych będzie skutkowało ich kradzieżą (phishing). Może również dojść do wysłania załączników ze złośliwym oprogramowaniem, prowadzącym do infekcji komputera, kradzieży informacji, niszczenia plików itd.

Atak często może nie zakończyć się na jednej osobie: pojedyncza ofiara może być „doskonałym” punktem wyjścia do ataku na całą organizację. Za pośrednictwem jej urządzenia cyberprzestępca dostanie się bowiem do firmowej sieci.

Jak poważny jest to problem, niech świadczy przykład operacji cyberszpiegowskiej, której elementem była socjotechnika. Chińscy hakerzy działający w ramach rozbudowanej operacji cyberszpiegowskiej przez niemal dekadę szpiegowali urzędników, sektor energii i pracowników produkcji w regionie Australii oraz Azji i Pacyfiku. W działania zaangażowana miała być grupa TA423, operująca złośliwym oprogramowaniem ScanBox.

Na co uważać w social mediach?

Media społecznościowe mogą oferować wiele szans i możliwości, np. utrzymania kontaktu ze znajomymi z całego świata, prowadzenie profili biznesowych czy budowania marki osobistej.

Trzeba jednak pamiętać, że nie wszyscy mają czyste intencje i znajdzie się wielu oszustów, którzy będą bazowali na twoim zaufaniu, często budowanym miesiącami, by uderzyć w najmniej spodziewanym momencie.

Dlatego zawsze warto stosować się do poniższych zasad:

- Bądź ostrożny w nawiązywaniu relacji przez internet

- Nie klikaj w linki w wiadomościach od nieznajomych

- Nie ściągaj plików, załączników od obcych profili

- Pamiętaj, że pod konto twojego znajomego może podszywać się cyberprzestępca, mogło zostać zhakowane

- Nie pożyczaj pieniędzy nieznajomym poznanym przez internet

- Weryfikuj profile w mediach społecznościowych (kiedy powstał, czy zdjęcie profilowe jest autentyczne – można to sprawdzić poprzez np. funkcję wyszukiwania w Google za pomocą obrazu, jakie treści publikuje dane konto)

- Zgłaszaj na policję próby wyłudzenia danych/pieniędzy

- Ostrzegaj innych przed zagrożeniem

- Bądź stale czujny/a, korzystając z sieci

- Nie przyjmuj do znajomych osób, których nie znasz (oszust może np. wykraść twoje zdjęcia i wykorzystać je do wyłudzania danych/pieniędzy).

Próby oszustw możesz także zgłaszać do CSIRT NASK, zajmującego się monitoringiem złośliwych kampanii. Być może nie jesteś jedyną osobą, która w danym momencie znalazła się na celowniku cyberprzestępców.

Dowiedz się więcej!

- #CyberMagazyn: Socjotechnika, czyli krótko o tym, jak cyberprzestępcy wykorzystują nasze słabości | CyberDefence24

- Internetowe oszustwo na żołnierkę z syryjskiej misji. W ten sposób wyłudzono ponad 78 tys. zł | CyberDefence24

- Za namową oszusta zainstalowała aplikację. Straciła ponad 90 tys. zł | CyberDefence24

- Eksperci ostrzegają: aplikacja Tinder to raj dla internetowych oszustów | CyberDefence24

- LinkedIn walczy z fejkowymi profilami i cyberprzestępczością. Nowe funkcje | CyberDefence24

- Narasta problem fałszywych profili. To nie tylko kłopot Twittera, ale też LinkedIN

- Operacja cyberszpiegowska Chin. Wymierzona w energetykę | CyberDefence24

Wspieraj niezależność!

Wpłać darowiznę i pomóż nam walczyć z dezinformacją, rosyjską propagandą i fake newsami.

*Jeśli znajdziesz błąd, zaznacz go i wciśnij Ctrl + Enter